Что означает доступность информации

Доступность информации

Статья описывает одно из основополагающих понятий теории информационной безопасности.

Содержание

Область использования

Понятие «доступность объекта» (англ. availability ) используется в контексте терминологии информационной безопасности (объектом может быть информация, документы, ресурсы автоматизированной системы). В частности, свойство доступность информации (ресурсов автоматизированной системы) — является одним из трех основных критериев информационной безопасности объекта.

Обычно свойство доступности требуется наряду с конфиденциальностью (confidentiality) и целостностью (integrity). Иногда к списку необходимых свойств информационной безопасности объекта добавляют неотказуемость (non-repudiation), подотчётность (accountability), аутентичность или подлинность (authenticity), достоверность (reliability).

Определения понятия

Использование термина

Реализация содержания

Методы и способы реализации требований, изложенных в определении термина, подробно описываются в рамках единой схемы обеспечения информационной безопасности объекта (защиты информации).

Основными методами обеспечения доступности информации (данных) при хранении в автоматизированных системах являются:

Примечания

См. также

Полезное

Смотреть что такое «Доступность информации» в других словарях:

Доступность информации — избежание временного или постоянного сокрытия информации от пользователей, получивших права доступа. См. также: Информационная безопасность Финансовый словарь Финам … Финансовый словарь

доступность информации — Состояние информации и ее носителей, при котором обеспечивается беспрепятственное и своевременное получение пользователями предназначенной для них информации. [Руководящий документ «Основные положения развития Взаимоувязанной сети связи… … Справочник технического переводчика

Доступность информации — возможность реализации беспрепятственного доступа к информации субъектов, имеющих на это надлежащие полномочия. Источник: Решение Совета глав государств СНГ О Концепции сотрудничества государств участников Содружества Независимых Государств в… … Официальная терминология

доступность (информации — 3.1.9 доступность (информации [ресурсов автоматизированной информационной системы]): Состояние информации [ресурсов автоматизированной информационной системы], при котором субъекты, имеющие право доступа, могут реализовать их беспрепятственно.… … Словарь-справочник терминов нормативно-технической документации

доступность информации — 3.9 доступность информации: Требование, обязательное для соблюдения владельцем СИПЖЦП, выполнение которого обеспечивает правомочным способом своевременный и надежный доступ к интерпретируемой в соответствии с определенной моделью информации о… … Словарь-справочник терминов нормативно-технической документации

доступность информации [ресурсов информационной системы] — Состояние информации [ресурсов информационной системы], при котором субъекты, имеющие права доступа, могут реализовать их беспрепятственно [1]. Примечание К правам доступа относятся право на чтение, изменение, копирование, уничтожение информации … Справочник технического переводчика

Доступность — (туристический словарь) уровень затрат на преодоление препятствий. Доступность информации (ресурсов информационной системы) избежание временного или постоянного сокрытия информации от пользователей, получивших права доступа.… … Википедия

доступность — 2.4 доступность (availability): Свойство объекта находиться в состоянии готовности и используемости по запросу авторизованного логического объекта. [ИСО/МЭК 7498 2] Источник … Словарь-справочник терминов нормативно-технической документации

доступность (в информационных технологиях) — Способность конфигурационной единицы или ИТ услуги выполнять согласованную функцию, когда это требуется. Доступность определяется через надежность, сопровождаемость, обслуживамость, производительность и безопасность. Доступность обычно измеряется … Справочник технического переводчика

доступность (для инвалидов) — доступность безбарьерность Этот термин используется для обозначения равного доступа для лиц с инвалидностью к любой среде, информации и средствам коммуникации. Это означает, что лица с инвалидностью должны иметь возможность пользоваться товарами… … Справочник технического переводчика

Что такое информация?

Прежде всего, стоит более подробно узнать, что такое «информация».

Это не просто знания в чистом виде, а любые данные (об объектах, явлениях окружающей действительности и их свойствах, состоянии и т. п.), которые могут быть распознаны и восприняты (поняты) информационными системами (машинами, программами, животными, людьми и даже отдельными клетками) в процессе их жизнедеятельности и работы.

Свойства

Любые данные имеют ряд свойств. Основные из них следующие:

Что означает доступность информации?

На эту степень влияет не только доступность знания широкому кругу людей, но и адекватность методов, интерпретации его.

Особая важность этого свойства для различных систем управления. К примеру, для бесперебойного движения поездов или рейсовых автобусов очень важен постоянный доступ к данным о погоде, состоянии дорог.

Для каких сфер актуально это понятие

Изучаемый термин в той или иной степени связан со следующим областями:

Что является объектом доступности

Когда речь идет о доступности в сфере информационной безопасности, то ее объектами могут быть не только сами знания или документы, но и целые ресурсы, а также автоматизированные системы разной направленности.

Субъект информационных отношений

Поскольку в той или иной степени любое знание является продуктом чьей-то интеллектуальной собственности, а значит и объектом авторского права. Значит, у любой информации есть владелец, который и контролирует доступность ее и является субъектом. Это может быть человек, группа лиц, организация и т. п.

Также в этой роли может выступать администратор системы данных, который контролирует все их свойства, а также регулирует или ограничивает их права доступа. Это делается для того, чтобы предотвратить любые угрозы доступности информации.

Права доступа

Так именуются возможности субъекта информационных отношения осуществлять определенные операции с получаемыми данными.

Угрозы доступности данных

Хотя большинство вышеупомянутых прав не доступны широкому числу пользователей информационных систем, это ограничение имеет вполне конкретную цель. Почему так? Давайте разберемся.

Пока преподаватель в классе, пользование «системой» доступно всем. При этом педагог контролирует, чтобы его подопечные пользовались ею с пользой: получали знания или демонстрировали уровень усвоенного материала.

Однако, когда настает перемена и учитель покидает класс, доска остается без присмотра и ученики получают все права доступа к ней. Как вы полагаете: что они станут делать? В любом школьном коллективе всегда найдется парочка умников, которые будут рисовать, писать что-то (причем не всегда лицеприятное). А увлекшись, они могут случайно стереть записи, подготовленные педагогом для следующего урока. Кроме того, дети могут попросту истратить весь мел или забыть помыть доску.

Как результат, с началом нового занятия «система» будет не готова к работе. Учителю придется выделить часть урока, чтобы привести доску в порядок или возобновить стертый текст.

Знакомая картина? В данном случае показано, почему так важно контроль за правами доступа к информации. Ведь не все пользователи, желающие проводить с ней операции, способны ответственно ею распорядиться. Кроме того, у некоторых из них может просто не быть достаточной квалификации для этого и их некомпетентность способна привести к сбою работы всей системы.

По данным статистики, наиболее частыми причинами угрозы доступности информации являются именно непреднамеренные ошибки обычных пользователей различных ресурсов или сетей, а также обслуживающего персонала. Причем часто подобные оплошности способствуют созданию уязвимых мест, которыми впоследствии могут воспользоваться злоумышленники.

К примеру, в 2016-2017 г. много вреда компьютерным системам всего мира принес вирус Petya. Эта вредоносная программа шифровала данные на компьютерах, то есть фактически лишила всю информацию доступности. Интересно, что в большинстве случаев вирус проникал в системы из-за того, что отдельные пользователи открывали письма с незнакомых адресов, не проведя тщательную предварительную проверку, согласно всем протоколам безопасности.

Каждая из угроз доступности может быть нацеленной на один из компонентов самой системы. Таким образом, их выделяют три:

Касательно пользователей с ограниченными правами выделяются 3 типа угроз доступности информации.

Три кита безопасности данных: целостность, конфиденциальность и доступность информации

Когда речь идет о безопасности, помимо доступности внимание концентрируется еще на таких свойствах, как конфиденциальность и целостность данных.

Конфиденциальность означает сохранения определенных знаний в секрете и предотвращение их несанкционированного разглашения.

На первый взгляд кажется, что это свойство является в противоположным открытости и доступности информации. Однако на самом деле конфиденциальность ограничивает не саму возможности получения необходимых данных, а лишь число лиц, которые обладают всеми правами доступа к ним.

Особенно это свойство важно для режимных объектов, а также финансовой и другой документации, разглашения содержания которой может быть использовано для нарушения закона или вредит целостности всего государства.

Рассматривая конфиденциальность, стоит не забывать, что на любом предприятии существуют два типа данных:

Последние, как правило, размещаются на сайтах, в справочниках, в отчетной документации. Подобная открытость и доступность информации об организации служит не только в роли рекламы ее услуг для потенциальных клиентов, но и позволяет контролирующим органам следить за соблюдением законности в работе определенного предприятия.

Кстати, полнота и достоверность таких данных проверяется специальными выездными комиссиями.

Целостность и доступность информации особенно важны, когда речь идет о технической документации.

К примеру, если в данных о составе и противопоказаниях к определенному препарату произойдут несанкционированные изменения (будет нарушена целостность информации), пациенты, принимающие данное лекарство, могут попросту умереть.

Кстати подобный эффект возможен и в случае, если стало известно о новых побочных действиях снадобья, однако доступ к данной информации не был открыт всем потенциальным потребителям. Именно поэтому данные 2 свойства очень тесно взаимосвязаны между собою.

Методы, гарантирующие доступность

Обеспечение доступности информации возможно благодаря целой группе методов и способов. Чаще всего в автоматизированных системах применяются 3 из них.

Информационная безопасность для самых маленьких. Часть 1

Вступление.

Многие слышали про взломы различных платежных систем, про новые стандарты в области информационной безопасности, про то, что государство разрабатывает новые нормативы в области персональных данных. Некоторые даже слышали три таинственных слова «конфиденциальность, целостность и доступность», но не многие понимают, что все это означает и зачем все это нужно. Сюда относятся и многие ИТ — специалисты не говоря уже про людей далеких от ИТ.

Хотя в мире, где все основано на информационных технологиях, должны понимать что такое «информационная безопасность». Информационная безопасность – это не только антивирус и файрвол, информационная безопасность это целый комплекс мер.

На Хабре начинается серия публикаций по информационной безопасности, в этих публикациях будут рассмотрены многие важные аспекты ИБ, такие как:

• конфиденциальность, целостность и доступность;

• уязвимости в программных продуктах (также обсудим черный рынок 0-day уязвимостей и эксплоитов);

• технические меры защиты;

• организационные меры (политики, процедуры, инструкции);

• модели доступа;

• стандарты и законы в области ИБ.

А также обсудим другие очень интересные вещи. Как и любой другой предмет начнем с самых основ, то есть теории.

Недавно в Твитере развернулись нешуточные страсти по «бумажной» и «практической» безопасности. Здесь будут рассмотрены как «бумажная» так и «практическая» безопасность, хотя, по моему мнению, эти две составляющие нельзя делить. Если речь идет о серьезном подходе «практика» не может существовать без «бумаги», так как для начальства, аудиторов в первую очередь важны бумажные отчеты Вашей работы. Не говоря уже про такие стандарты ISO и PCI DSS, которые требуют утвержденные руководством «бумажной безопасности».

Конфиденциальность, целостность и доступность.

Именно эти три слова служат прочным фундаментом информационной безопасности. Хотя многие считают что эта «триада» уже устарела, но об этом позже. Чтобы лучше понять значение этих слов необходимо представить следующую картину: три человека обхватили друг друга руками, и каждый сильно откинулся назад, если один из них отпустит руку другого то все упадут. Информационная безопасность достигается соотношением именно этих трех свойств, если у информации нету, хотя бы одной из этих свойств о безопасности говорить не приходиться.

Каждая из этих свойств «триады» обеспечивается рядом мер, причем для обеспечения одного свойства необходимо использовать не одно, а несколько мер. Любая информация обладает, так или иначе, всеми тремя свойствами, давайте разберем каждое значение их этой триады.

Конфиденциальность – свойство информации, гарантирующее, что доступ к информации имеет доступ только определенные лица.

Например. В фирме «Рога и копыта» есть информация, а именно отчет о продажах. Доступ имеют только сотрудники отдела продаж и бухгалтерии. Причем сотрудники отдела продаж имеют ко всей информации (более подробно будет описано ниже), а бухгалтерия только к окончательным расчетам (чтобы рассчитать налоги с продаж.).

Таким образом, конфиденциальность означает не только доступ к информации, но и разграничение доступа к информации, то Петров имеет доступ к одной части информации, Сидоров ко второй, а Иванов ко всей информации.

Целостность – свойство информации, гарантирующее, что только определенные лица могут менять информацию.

Например. Продолжим пример с фирмой «Рога и Копыта» и с их отчетом по продажам. Как было ранее сказано Отдел продаж имеет доступ ко всей информации, а бухгалтерия только к определенной части. Но для безопасности это еще мало. Необходимо еще и разграничить доступ среди Отдела продаж. В отделе есть два специалиста Сидоров и Петров, у каждого свой отчет. Необходимо чтобы каждый мог иметь право записи только в свой отчет. Вдруг Петров занизит продажи Сидорова.

Еще хороший пример.

Фирма «Рога и Копыта» создала и отправила платеж по ДБО в свой банка, однако хакер Вася перехватил платеж и в поле получателя вставил номер своего счета. Это прямое нарушение целостности. Чтобы такого не произошло необходимо предпринимать ряд мер, к примеру, ЭЦП.

Доступность – свойство информации, гарантирующее, что лица имеющие доступ к информации в нужный момент смогут получить доступ.

Например. Генеральный директор фирмы «Рога и Копыта» в понедельник утром пришел на работу, включил компьютер и с удивлением обнаружил, что не может открыть базу отдела продаж по продажам. Так что же произошло? Элементарно, Ватсон! В воскресенье ночью в потолке прорвало трубу, вода попала в компьютер, где хранилась база, и жесткий диск благополучно сгорел. Так как директор никогда не слышал про информационную безопасность, а локальная сеть была создана студентом, не было ни резервной копии, ни избыточности в виде RAID. Это самый простой пример, можно привести кучу примеров, сайт компании не был доступен и клиент не смог открыть сайт одной компании, но открыл сайт другой и естественно купил продукт второй компании.

Это было первым выпуском серии «Информационная безопасность для маленьких».

Продолжение следует.

Доступность информации и механизмы ее обеспечения.

Доступность – обеспечение доступа к информации и связанным с ней активам авторизованным пользователям по мере необходимости.

Доступность– состояние информации, при котором субъекты, имеющие право доступа, могут получать ее беспрепятственно.

— дублирование каналов связи;

— дублирование шлюзов и межсетевых экранов;

16. Какие другие механизмы защиты информации используются на практике? обеспечения.

Достоверность информации — в криптографии — общая точность и полнота информации. Достоверность информации обратно пропорциональна вероятности возникновения ошибок в информационной системе.

Достоверность информации — свойство информации быть правильно воспринятой. В общем случае достоверность информации достигается:

— указанием времени свершения событий, сведения о которых передаются;

— сопоставлением данных, полученных из различных источников;

— своевременным вскрытием дезинформации;

— исключением искаженной информации и др.

неотказуемость или апеллируемость — невозможность отказа от авторства;

подотчётность — обеспечение идентификации субъекта доступа и регистрации его действий;

достоверность — свойство соответствия предусмотренному поведению или результату;

аутентичность или подлинность — свойство, гарантирующее, что субъект или ресурс идентичны заявленным.

* Средства защиты от несанкционированного доступа (НСД):

* Системы анализа и моделирования информационных потоков (CASE-системы).

* Системы мониторинга сетей:

* Системы резервного копирования.

* Системы бесперебойного питания:

o Биометрия (создание механизма однозначной идентификации человека по отпечаткам, геометрии руки, строению кровеносных сосудов, термографии лица, форме лица, голосу, подписи, динамике печатанья, походке, радужной оболочке глаза, сетчатке глаза).

17. Понятия «безопасность» и «информационная безопасность. Различные точки зрения на эти термины.

Безопасность — состояние защищённости жизненно-важных интересов личности, общества, организации, предприятия от потенциально и реально существующих угроз, или отсутствие таких угроз.

Безопасность информации (данных) — состояние защищенности информации (данных), при котором обеспечены её (их) конфиденциальность, доступность и целостность.

Информационная безопасность — защита конфиденциальности, целостности и доступности информации.

1. Конфиденциальность: обеспечение доступа к информации только авторизованным пользователям.

2. Целостность: обеспечение достоверности и полноты информации и методов её обработки.

3. Доступность: обеспечение доступа к информации и связанным с ней активам авторизованных пользователей по мере необходимости.

ИБ – защита информационных активов организации. Уровень защищенности информационных активов определяется либо требованиями федеральных законов, либо возможностями самой организации степени понимания необходимости лица, принимающего решения.

18. Какие направления включает в себя комплекс мер по защите информации?

19. Понятие «угрозы информационной безопасности». Статистика и примеры угроз. Проблемы моделирования угроз.

Угроза – запугивание, обещание причинить кому-либо вред или зло. Возможная опасность.

У – совокупность условий и факторов, создающих потенциальную или реальную опасность нарушения безопасности информации (Р 50.1.056-2005)

У – потенциальная причина инцидента, который может нанести ущерб системе или организации (ИСО 13355-2006)

Перечень угроз (ИСО 13355-3):

— Преднамеренные (повреждение, проникновение, несанкционированный доступ, изменение маршрута движения сообщений, забастовки, отключение питания, боевые действия)

— Преднамеренные антропогенные (хакеры, крекеры, фрикеры)

— Непреднамеренные природные (землетрясения, затопления, ураганы, молнии)

— Непреднамеренные антропогенные (ошибки, незнание)

— Непреднамеренные технические (отказы, сбои)

Проблемы моделирования угроз:

-Моделирование угроз сегодня трактуется как обязательный компонент при организации защиты информации. Однако, при использовании опыта мировых практик, в этом нет необходимости.

— При построении системы защиты информации на основе анализа рисков необходим этап разработки модели угроз, но сегодня отсутствуют стандарты описания этих угроз (IDEF)

— Моделирование угроз сегодня никак не связано с бизнес-процессами.

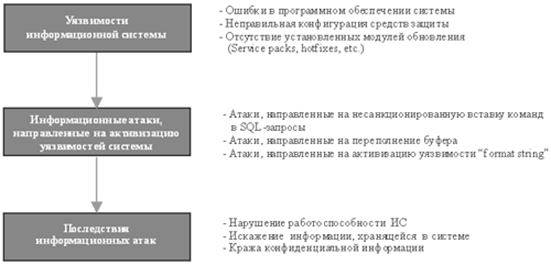

20. Понятие «уязвимость информационной системы». Примеры уязвимостей.

Уязвимость(информационной системы) — недостаток в системе, используя который, можно нарушить её целостность, конфиденциальность, доступность и вызвать неправильную работу.

1. Условием реализации угрозы безопасности обрабатываемой в системе информации может быть недостаток или слабое место в информационной системе.

2. Если уязвимость соответствует угрозе, то существует риск.

Уязвимость может быть результатом ошибок программирования, недостатков, допущенных при проектировании системы, ненадежных паролей, вирусов и других вредоносных программ, скриптовых, а также SQL-инъекций. Некоторые уязвимости известны только теоретически, другие же активно используются и имеют известные эксплойты.

Обычно уязвимость позволяет атакующему «обмануть» приложение — заставить его совершить действие, на которое у того не должно быть прав. Это делается путем внедрения каким-либо образом в программу данных или кода в такие места, что программа воспримет их как «свои». Некоторые уязвимости появляются из-за недостаточной проверки данных, вводимых пользователем, и позволяют вставить в интерпретируемый код произвольные команды (SQL-инъекция, XSS). Другие уязвимости появляются из-за более сложных проблем, таких как запись данных в буфер без проверки его границ (переполнение буфера).

Метод информирования об уязвимостях является одним из пунктов спора в сообществе компьютерной безопасности. Некоторые специалисты отстаивают немедленное полное раскрытие информации об уязвимостях, как только они найдены. Другие советуют сообщать об уязвимостях только тем пользователям, которые подвергаются наибольшему риску, а полную информацию публиковать лишь после задержки или не публиковать совсем. Такие задержки могут позволить тем, кто был извещён, исправить ошибку при помощи разработки и применения патчей, но также могут и увеличивать риск для тех, кто не посвящён в детали.

Существуют инструментальные средства, которые могут помочь в обнаружении уязвимостей в системе. Хотя эти инструменты могут обеспечить аудитору хороший обзор возможных уязвимостей, существующих в сети, они не могут заменить участие человека в их оценке.

Для обеспечения защищённости и целостности системы необходимо постоянно следить за ней: устанавливать обновления, и использовать инструменты, которые помогают противодействовать возможным атакам. Уязвимости обнаруживались во всех основных операционных системах, включая Microsoft Windows, Mac OS, различные варианты UNIX (в том числе GNU/Linux) и OpenVMS. Так как новые уязвимости находят непрерывно, единственный путь уменьшить вероятность их использования против системы — постоянная бдительность.

Распространённые типы уязвимостей (примеры) включают в себя:

Нарушения безопасности доступа к памяти, такие как:

Ошибки проверки вводимых данных, такие как:

Состояния гонки, такие как:

Ошибки путаницы привилегий, такие как:

Эскалация привилегий (это эксплуатация уязвимостей в компьютерной системе для получения доступа к ресурсам, которые обычно защищены от приложения или пользователя. Результатом является то, что приложение выполняет какие-либо действия в контексте безопасности другого пользователя, разработчика, системного администратора или суперпользователя.)

21. Информационные риски: определение, особенности, методы измерения.

Информационные риски — это опасность возникновения убытков или ущерба в результате применения компанией информационных технологий. Иными словами, IT-риски связаны с созданием, передачей, хранением и использованием информации с помощью электронных носителей и иных средств связи.

IT-риски можно разделить на две категории:

Работа по минимизации IT-рисков заключается в предупреждении несанкционированного доступа к данным, а также аварий и сбоев оборудования. Процесс минимизации IT-рисков следует рассматривать комплексно: сначала выявляются возможные проблемы, а затем определяется, какими способами их можно решить.

На практике способы выявления IT-рисков ничем не отличаются от способов определения любых других рисков: составляются карты рисков, проводится сбор экспертных мнений и т. п.

Выявить наиболее критичные информационные риски можно и более простым способом — ответив на следующие вопросы.

Например, в компании установлена одна или несколько учетных систем, с помощью которых финансисты получают данные для составления консолидированной отчетности. При покупке нового предприятия выясняется, что у него установлена другая учетная система. Поэтому у компании должен быть четкий план трансформации такой отчетности в стандарты, принятые на головном предприятии. В противном случае она может потерять оперативный контроль над ситуацией.

Эта проблема чрезвычайно актуальна для российских компаний, поскольку даже финансовая и бухгалтерская информация зачастую вводится и хранится в произвольном виде, не говоря уже о сведениях, касающихся клиентов и т. п. Это ведет к дополнительным затратам времени новых сотрудников на «вхождение» в курс дела и повышает вероятность возникновения ошибок.

Точно определить возможный ущерб от большинства IT-рисков довольно сложно, но примерно оценить их вполне возможно.

В настоящее время известно множество методов оценки информационных рисков компании. Важно, чтобы компания выбрала для себя подходящий метод, который обеспечивал бы корректные и достоверные воспроизводимые результаты. Рассмотрим несколько примеров подобных методов оценивания рисков, которые рекомендованы международными стандартами информационной безопасности, главным образом ISO 17799 (BS 7799). Существенно, что в этих рекомендуемых методах количественные показатели существующих или предлагаемых физических ресурсов компании оцениваются с точки зрения стоимости их замены или восстановления работоспособности ресурса, то есть количественными методами. А существующие или предполагаемые программные ресурсы оцениваются так же, как и физические, то есть при помощи определения затрат на их приобретение или восстановление количественными методами. Если обнаружится, что какое-либо прикладное программное обеспечение имеет особые требования к конфиденциальности или целостности, например, исходный текст имеет высокую коммерческую ценность, то оценка этого ресурса производится в стоимостном выражении по той же схеме, что и для информационных ресурсов.

Количественные показатели информационных ресурсов рекомендуется оценивать по результатам опросов сотрудников компании — владельцев информации, то есть должностных лиц компании, которые могут определить ценность информации, ее характеристики и степень критичности, исходя из фактического положения дел. На основе результатов опроса производится оценивание показателей и степени критичности информационных ресурсов для наихудшего варианта развития событий вплоть до рассмотрения потенциальных воздействий на бизнес-деятельность компании при возможном несанкционированном ознакомлении с конфиденциальной информацией, нарушении ее целостности, недоступности на различные сроки, вызванных отказами в обслуживании систем обработки данных и даже физическом уничтожении. При этом процесс получения количественных показателей может дополняться соответствующими методиками оценивания других критически важных ресурсов компании, учитывающих:

Далее количественные показатели используются там, где это допустимо и оправдано, а качественные — где количественные оценки по ряду причин затруднены. При этом наибольшее распространение получило оценивание качественных показателей при помощи специально разработанных для этих целей балльных шкалах подобной той, которая приводится далее: четырех балльная шкала от 1 до 4 баллов.

Следующей операцией является заполнение пар опросных листов, в которых по каждому из типов угроз и связанных с ним группе ресурсов оцениваются вероятностью реализации угроз уровни угроз и уровни уязвимостей как степень легкости, с которой реализованная угроза способна привести к негативному воздействию. Оценивание производится в качественных шкалах. Например, уровень угроз и уязвимостей оценивается по шкале высокий — низкий. Необходимую информацию собирают, опрашивая TOP-менеджеров компании, сотрудников коммерческих, технических, кадровых и сервисных служб, выезжая на места и анализируя документацию компании. Рассмотрим пример.

Проведем анализ следующих типов угроз:

Относящиеся к каждому типу негативных воздействий уровни рисков, соответствующих показателям ценности ресурсов, показателям угроз и уязвимостей, оцениваются при помощи таблицы, аналогичной таблице.

| Уровни рисков, соответствующие показателям ценности ресурсов, угроз и уязвимостей | ||||||||

| Показатель ценности ресурса (на каждую угрозу и ресурс) | Уровень угрозы (оценка вероятности ее осуществления) | |||||||

| Низкий | Средний | Высокий | ||||||

| Уровни уязвимостей | Уровни уязвимостей | Уровни уязвимостей | ||||||

| Н | С | В | Н | С | В | Н | С | В |

Количественный показатель риска определяется в шкале от 1 до 8. Соответствующие значения заносятся в таблицу. Для каждого ресурса рассматриваются относящиеся к нему уязвимые места и соответствующие им угрозы. Если существует уязвимость без связанной с ней угрозы, или существует угроза, несвязанная с какими-либо уязвимыми местами, то рисков нет. Но и в этом случае следует предусмотреть изменение положения дел. Каждая строка в таблице определяется показателем ресурса, а каждый столбец — степенью опасности угрозы и уязвимости. Например, ресурс имеет показатель 3, угроза имеет степень высокая, а уязвимость — низкая. Показатель риска в данном случае будет 5. Размер таблицы, учитывающей количество степеней опасности угроз, степеней опасности уязвимостей и категорий ценности ресурсов, может быть изменен в соответствии со спецификой конкретной компании.

Описанный подход определяется классификацией рассматриваемых рисков. После того, как оценивание рисков было выполнено первый раз, его результаты целесообразно сохранить, например, в базе данных. Эта мера в дальнейшем позволит легко повторить последующее оценивание рисков компании.

Особенностью информационных рисков является то, что они сопровождаются потерей деловой репутации предприятия. Этот ущерб сложно измерить и спрогнозировать, как он отразится на деятельности предприятия в будущем. Кроме утраты существующих связей предприятие может лишиться и новых потенциально возможных для себя рынков сбыта, клиентов и деловых партнеров.

Статьи к прочтению:

Доступность информации по использованию инвестированных средств, ревизионная комиссия l Д. Дуюнов

Похожие статьи:

При рассмотрении любого из средств коммуникации нас будет интересовать не их физическая реализация (общая шина данных, прерывания, аппаратно разделяемая…

Целостность отдельного пакета может быть обеспечена добавлением к нему контрольной величины, которая является функцией содержащихся в пакете данных….