Что означает https в начале url адреса а не http без s

Чем отличается https от http?

Чем отличаются протоколы — разница в безопасности

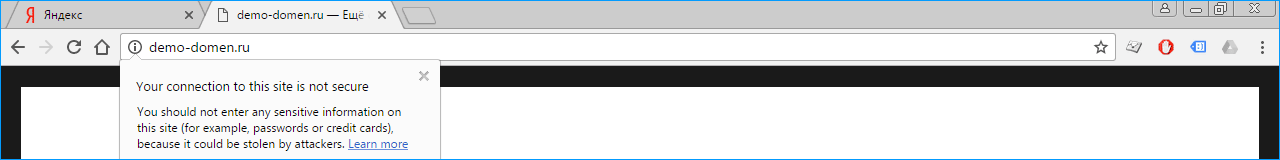

Буквы HTTP в начале адресной строки означают, что клиент и сервер обмениваются данными по прикладному протоколу – hypertext transfer protocol. Это стандартный протокол для обмена любыми данными в Интернете. Внешне аббревиатура HTTP ничем не выделяется – она такого же черного цвета, что и остальная часть адресной строки. Либо незащищенный протокол вообще не указывается в адресной строке браузера.

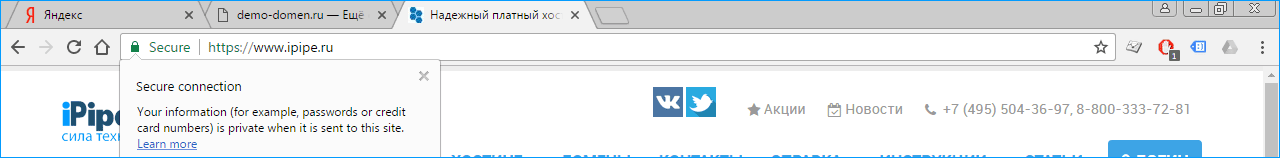

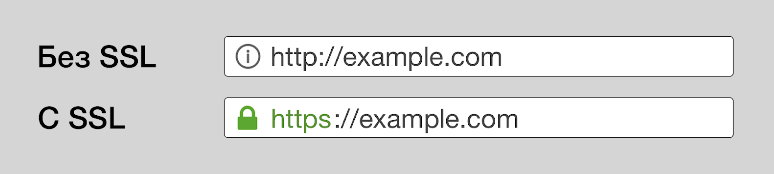

Если в адресной строке вместо черной надписи HTTPS появилась зеленая HTTPS, значит, данные передаются по тому же HTTP протоколу, но с дополнительной надстройкой, обеспечивающей криптографическую защиту (отсюда и буква «s», означающая «security», т.е. безопасность). Передаваемые данные шифруются с помощью протоколов SSL и TLS, которые невозможно расшифровать без ключа. Узнать защищенное соединение просто – помимо зеленого цвета букв, в адресной строке появляется изображение закрытого замка и надпись «Надежный».

Протокол HTTPS используется для защиты передаваемых через Интернет конфиденциальных данных и финансовой информации – например, для защиты банковских операций онлайн-магазина, регистрационных данных в соцсетях или информации о счетах пользователей системы онлайн банкинга.

Есть и техническое отличие – HTTP обычно использует порт соединения 80, тогда как HTTPS – порт 443. При необходимости системный администратор может указать другой порт, но они всегда будут разными для HTTP и HTTPS протоколов.

Основные преимущества и недостатки HTTPS

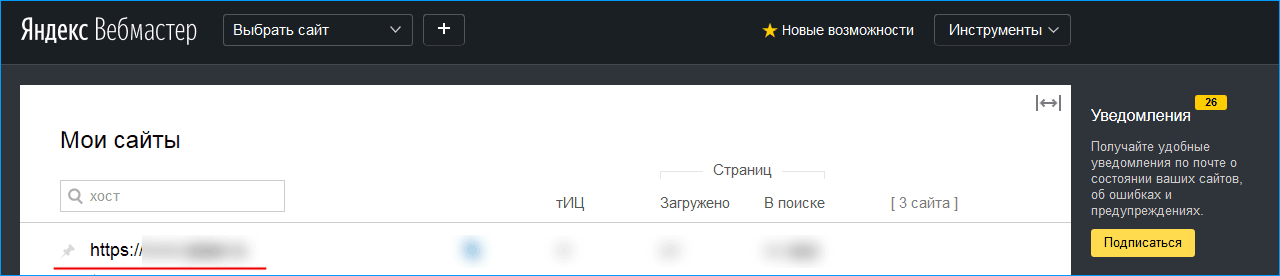

Помимо собственно защиты данных, HTTPS выполняет дополнительную задачу – увеличивает приток посетителей на сайт. Еще в 2014 г. компания Google объявила, что будет повышать выдачу в поисковике сайтов, использующих https, и многие сайты купили цифровой сертификат для шифрования информации. К сожалению, из-за разницы в принципах работы поисковых систем Яндекс и Гугл при замене HTTP на HTTPS у некоторых ресурсов наблюдалась просадка позиций из-за некорректно выполненного переноса.

Тем не менее, согласно статистике, пользователи больше доверяют сайтам с HTTPS и предпочитают совершать покупки именно на них.

Приобретение уникального цифрового сертификата увеличит расходы на содержание сайта – в среднем на 10-100 долларов в год, в зависимости от типа выбранного сертификата. Также стоит учесть, что на шифрование данных расходуется часть мощности сервера, поэтому сайт с HTTPS может работать несколько медленнее. Для ускорения скорости загрузки сайта стоит оптимизировать изображения и настроить кеширование.

Однако новые клиенты и посетители, который придут на ваш сайт с HTTPS благодаря повышению его позиции при ранжировании, компенсируют эти небольшие неудобства.

Что нужно знать вебмастеру при переходе с HTTP на HTTPS

Чтобы избежать понижения позиций в выдаче и, следовательно, сокращения трафика, необходимо не только корректно подключить цифровой SSL сертификат (как правило, это делает компания, предоставляющая хостинг веб-ресурсу). Необходимо явно указать в настройках сайта для поисковых систем, что основная версия веб ресурса работает по HTTPS протоколу.

В процессе настройки сайта через инструменты для вебмастеров Яндекс и Google следует явно указать, что основная версия сайта поддерживает HTTPS. В Google для этого надо зайти на страницу переноса сайта с изменением URL, где настроить 301-редирект с HTTP-страниц сайта на равнозначные страницы HTTPS. Также необходимо добавить новый URL в панель вебмастера и прописать основное зеркало сайта.

Если перенаправление настроено правильно, все SEO-показатели ресурса сохранятся, а его позиции при ранжировании немного повысятся.

Для корректного переноса и работы важно, чтобы все без исключения ссылки на загружаемое содержимое – картинки, веб-шрифты, скрипты, файлы стилей – проходили через HTTPS. Если HTTPS ресурс загружает часть контента через незащищенный HTTP протокол, пользователям может высвечиваться уведомление неполной защите сайта. Некоторые браузеры могут не поддерживать отображение комбинированного (HTTPS + HTTP) контента, что приведет некорректной работе сайта.

iPipe – надёжный хостинг-провайдер с опытом работы более 15 лет.

Чем отличается HTTP от HTTPS

Возможно, вы замечали, что одни ссылки начинаются с HTTP, а другие — с HTTPS. В этой статье я объясню, что означают эти буквы и чем они отличаются друг от друга.

Любая веб-страница хранится на сервере — компьютере, который постоянно подключен к интернету. Когда вы переходите по ссылке или вводите доменное имя в адресной строке, браузер находит нужный сервер и скачивает у него содержимое страницы.

То же самое происходит и в обратном направлении. Вы вводите на сайте логин и пароль от своего аккаунта, нажимаете «Войти», и браузер отправляет эту информацию на сервер. Сервер проверяет детали и отправляет браузеру страницу с открытым аккаунтом.

Браузер и сервер обмениваются данными, когда вы включаете видео на Ютубе, переходите по ссылке в статье на Википедии, заходите на Фейсбук, открываете письмо в почте или вводите данные банковской карты, чтобы оплатить покупку в интернете. В разных направлениях постоянно передаются какие-то данные.

Что такое HTTP

HTTP — это протокол, в котором описаны правила передачи данных в интернете. Он помогает браузеру загружать веб-страницы, а серверу — получить информацию, которую пользователь ввёл на сайте.

HTTPS — это тот же протокол, но с надстройкой безопасности.

В чём разница между HTTP и HTTPS

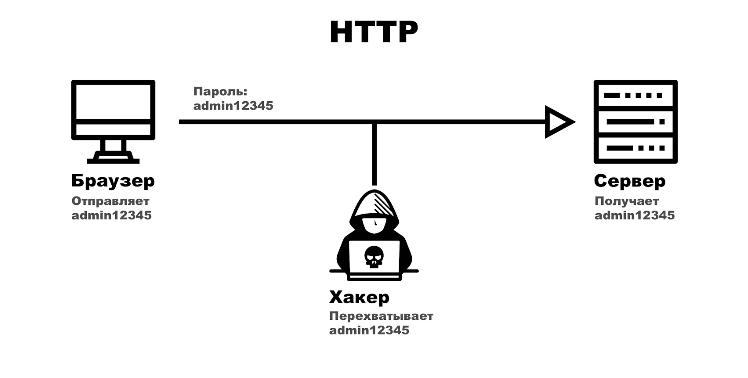

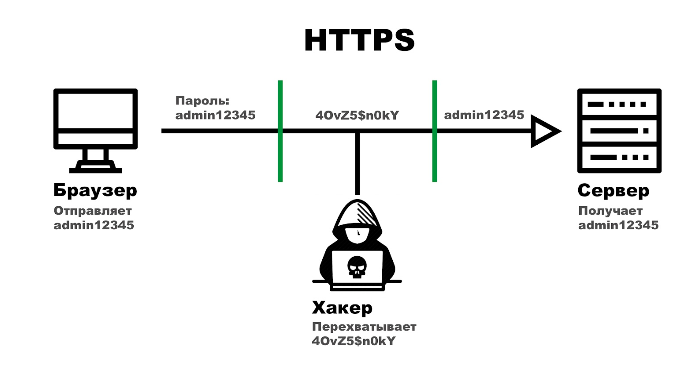

По HTTP информация передаётся в обычном виде, а по HTTPS — в зашифрованном. Шифровать данные нужно, чтобы хакеры не смогли ничего прочитать, если перехватят их.

Допустим, вы проходите опрос на сайте, который работает по HTTP-протоколу. Вот вы заполнили пустые поля и нажали кнопку «Отправить». Браузер отправляет ваши ответы серверу. В этот момент хакер может перехватить информацию и прочитать, что вы там наотвечали. Вы этого даже не заметите.

Скорее всего, хакеров не интересуют ваши ответы на опрос. Но перехватить можно любую информацию. Например, ваши пароли или номер банковской карты.

Чтобы этого не произошло, HTTP-протокол решили усовершенствовать. К существующей технологии добавили шифрование и получился HTTPS — безопасный протокол передачи данных.

Когда вы вводите что-то на сайте, который работает по HTTPS, перед отправкой данных на сервер браузер зашифровывает информацию. Чтобы расшифровать и прочитать её, нужен специальный ключ, который хранится только на сервере. Такое шифрование называется криптографическим. Если даже мошенник перехватит информацию, он не сможет её прочитать. На то чтобы подобрать ключ к шифру, уйдут годы непрерывного перебора.

Разница между HTTP и HTTPS при передаче данных:

Как подключить HTTPS на сайте

По умолчанию браузеры общаются с сервером по HTTP. Чтобы соединение стало безопасным, владелец сайта должен установить SSL-сертификат на хостинг.

Когда владелец сайта устанавливает SSL-сертификат, в адресной строке браузера появляется значок замка и HTTP меняется на HTTPS. Это значит, что на сайте безопасно вводить личную информацию.

Что такое протокол HTTPS и принципы его работы

В статье мы расскажем, что означает HTTPS в адресе сайта (расшифровка HTTPS), как работает этот протокол и зачем вообще переходить на безопасное соединение.

Что такое защищенное соединение HTTPS

Миллионы интернет-пользователей постоянно обмениваются информацией. Это могут быть как дружеские беседы, весёлые картинки, рабочие переписки, так и банковские и паспортные данные, номера договоров и другая конфиденциальная информация. Работа всей всемирной паутины основана на протоколе HTTP. Благодаря нему пользователи могут передавать данные.

Сначала HTTP (HyperText Transfer Protocol) использовался только как протокол передачи гипертекста (текста с перекрёстными ссылками). Однако позже стало понятно, что он отлично подходит для передачи данных между пользователями. Протокол был доработан для новых задач и стал использоваться повсеместно.

Несмотря на свою функциональность у HTTP есть один очень важный недостаток ― незащищённость. Данные между пользователями передаются в открытом виде, злоумышленник может вмешаться в передачу данных, перехватить их или изменить. Чтобы защитить данные пользователей, был создан протокол HTTPS.

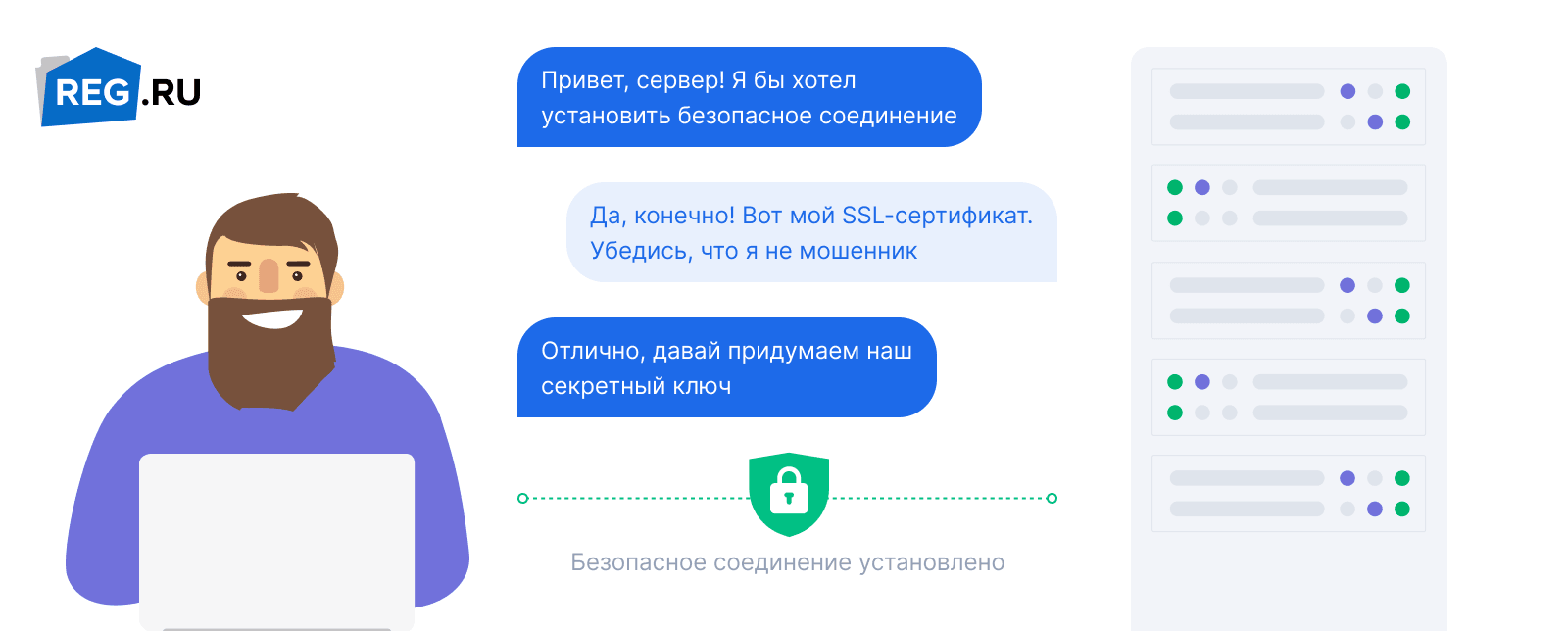

HTTPS работает благодаря SSL/TLS-сертификату. SSL/TLS-сертификат ― это цифровая подпись сайта. С её помощью подтверждается его подлинность. Перед тем как установить защищённое соединение, браузер запрашивает этот документ и обращается к центру сертификации, чтобы подтвердить легальность документа. Если он действителен, то браузер считает этот сайт безопасным и начинает обмен данными. Вот откуда взялась и что означает S в HTTPS.

Система HTTPS похожа на провод, который состоит из двух слоёв: медная сердцевина и оболочка. Медная сердцевина ― основная часть провода, по которой идёт ток. Оболочка защищает контакты от внешних воздействий. Так, медная сердцевина ― это HTTP-протокол, а защитная оболочка ― это SSL-сертификат. Такое сотрудничество создаёт безопасное HTTPS-соединение.

Данные вашего сайта под защитой

Установите SSL-сертификат, и ваш сайт будет работать по безопасному соединению HTTPS

Ключи шифрования

Кроме подтверждения подлинности сайта, SSL-сертификат шифрует данные. После того как браузер убедился в подлинности сайта, начинается обмен шифрами. Шифрование HTTPS происходит при помощи симметричного и асимметричного ключа. Вот что это значит:

Чтобы установить HTTPS-соединение, браузеру и серверу надо договориться о симметричном ключе. Для этого сначала браузер и сервер обмениваются асимметрично зашифрованными сообщениями, где указывают секретный ключ и далее общаются при помощи симметричного шифрования.

Итак, какова функция протокола HTTPS?

Также стоит упомянуть, какой порт используется протоколом HTTPS по умолчанию. HTTPS использует для подключения 443 порт — его не нужно дополнительно настраивать

Схема работы HTTPS

Итак, протокол HTTPS предназначен для безопасного соединения. Чтобы понять, как устанавливается это соединение и как работает HTTPS, рассмотрим механизм пошагово.

Для примера возьмём ситуацию: пользователь хочет перейти на сайт REG.RU, который работает по безопасному протоколу HTTPS.

Зачем устанавливать HTTPS

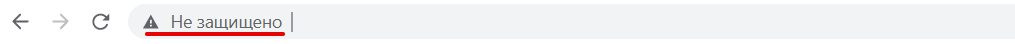

Как мы говорили ранее, главная задача HTTPS — обеспечение безопасности передачи данных. Однако существует ещё несколько причин перейти на защищённое соединение:

Визуальное обозначение привлекает внимание пользователей и заставляет отказаться от посещения сайта, поэтому есть риск потерять потенциальных клиентов.

Доверие. Сайты, которые заботятся о данных пользователей, вызывают доверие со стороны клиентов. Это добавляет лояльности аудитории.

SEO-оптимизация. Поисковые системы с недоверием относятся к сайтам, работающим по HTTP-протоколу. Даже при грамотной SEO-оптимизации можно не достичь желаемых показателей.

Сайты не обязаны работать исключительно по HTTPS-протоколу. Однако защита данных ― это важный элемент современной интернет-коммуникации. Когда сайт работает по небезопасному соединению, в браузере может отображаться ошибка «Подключение не защищено». Если вы пользователь, и встретили такое сообщение на просторах интернета, лучше покиньте небезопасный ресурс. Как исправить ошибку «Ваше подключение не защищено», если вы владелец сайта? Не стоит пренебрегать безопасностью клиентов, которые доверяют организациям свои личные данные. Закажите SSL-сертификат и переведите сайт на безопасное соединение HTTPS. Если вы уже выполняли эти настройки ранее, но на сайте всё равно сообщение об ошибке, следуйте инструкции.

Защитите данные с помощью SSL

Защитите данные на вашем сайте от мошенников. Установите SSL-сертификат, чтобы сайт работал по HTTPS-протоколу.

Глава 1. Введение в протоколы HTTP и HTTPS

Протокол HTTP предназначен для передачи содержимого в Интернете. HTTP — это простой протокол, который использует для передачи содержимого надежные службы протокола TCP. Благодаря этому HTTP считается очень надежным протоколом для обмена содержимым. Также HTTP является одним из самых часто используемых протоколов приложений. Все операции в Интернете используют протокол HTTP.

HTTPS — это безопасная версия протокола HTTP, которая реализует протокол HTTP с использованием протокола TLS для защиты базового TCP-подключения. За исключением дополнительной конфигурации, необходимой для настройки TLS, использование протокола HTTPS по сути не отличается от протокола HTTP.

Общие требования для протокола HTTP

Для правильной работы пакета NetX Web HTTP требуется установить NetX Duo 5.10 или более поздней версии. Кроме того, должен быть создан экземпляр IP, для которого включено использование протокола TCP. Для поддержки HTTPS также необходимо установить NetX Secure TLS 5.11 или более поздней версии (см. следующий раздел). Этот процесс показан в демонстрационном файле в разделе «Пример небольшой системы» главы 2.

Для HTTP-клиента из пакета NetX Web HTTP больше нет дополнительных требований.

Но HTTP-сервер из пакета NetX Web HTTP определяет еще несколько дополнительных требований. Во-первых, ему требуется полный доступ к известному TCP-порту 80 для обработки всех запросов HTTP-клиента (приложение может указать любой другой допустимый порт TCP). HTTP-сервер также разработан для работы с внедренной файловой системой FileX. Если система FileX недоступна, пользователь может перенести используемые разделы FileX в собственную среду. Этот процесс рассматривается в последующих разделах этого руководства.

Требования для протокола HTTPS

Для правильной работы протокола HTTPS на основе пакета NetX Web HTTP требуется, чтобы были установлены NetX Duo 5.10 или более поздней версии и NetX Secure TLS 5.11 или более поздней версии. Кроме того, должен быть создан экземпляр IP, для которого включено использование протокола TCP для работы с протоколом TLS. Сеанс TLS необходимо будет инициализировать с помощью соответствующих криптографических процедур и сертификата доверенного ЦС. Кроме того, потребуется выделить пространство для сертификатов, которые будут предоставляться удаленными узлами сервера во время подтверждения TLS. Этот процесс показан в демонстрационном файле в разделе «Пример небольшой системы HTTPS» главы 2.

Для HTTPS-клиента из пакета NetX Web HTTP больше нет дополнительных требований.

Но HTTPS-сервер из пакета NetX Web HTTP определяет еще несколько дополнительных требований. Во-первых, ему требуется полный доступ к известному TCP-порту 443 для обработки всех HTTPS-запросов клиента (как и в случае протокола HTTP без шифрования, приложение может изменить этот порт). Во-вторых, потребуется инициализировать сеанс TLS с помощью соответствующих криптографических процедур и сертификата удостоверения сервера (или общего ключа). HTTPS-сервер также разработан для работы с внедренной файловой системой FileX. Если система FileX недоступна, пользователь может перенести используемые разделы FileX в собственную среду. Использование FileX рассматривается в последующих разделах этого руководства.

Дополнительные сведения о параметрах конфигурации TLS см. в документации по NetX Secure.

Если не указано иное, все функции HTTP, описанные в этом документе, также относятся к протоколу HTTPS.

Ограничения протоколов HTTP и HTTPS

NetX Web HTTP реализует стандарт HTTP 1.1. Но существует ряд ограничений, которые приведены ниже:

URL-адрес HTTP (имена ресурсов)

Протокол HTTP разработан для передачи содержимого через Интернет. Запрашиваемое содержимое определяется URL-адресом. Это основной компонент каждого HTTP-запроса. URL-адреса всегда начинаются с символа «/» и обычно обозначают определенные файлы на HTTP-сервере. Ниже приведены типичные расширения файлов, используемые с протоколом HTTP:

Запросы HTTP-клиента

Эти команды ASCII обычно генерируются веб-браузерами и службами клиента NetX Web HTTP для выполнения операций HTTP на HTTP-сервере.

Ответы HTTP-сервера

Например, в ответ на успешно выполненный запрос PUT клиента для файла test.htm будет возвращено сообщение «HTTP/1.1 200 OK».

Взаимодействие по протоколу HTTP

HTTP-запрос GET

HTTP-запрос PUT

Проверка подлинности HTTP

Проверка подлинности HTTP является необязательной, то есть требуется не для всех веб-запросов. Существуют две разновидности проверки подлинности: обычная и на основе дайджеста. Обычная проверка подлинности по имени и паролю работает точно так же, как во многих других протоколах. При обычной проверке подлинности HTTP имя и пароли объединяются в одну строку и кодируются в формате Base64. Основным недостатком обычной проверки подлинности является то, что имя и пароль передаются в запросе в открытом виде. Это позволяет достаточно легко похищать такие имена и пароли. Дайджест-проверка подлинности устраняет эту проблему, так как при ней имя и пароль не передаются вместе с запросом. Вместо этого применяется специальный механизм вычисления 128-разрядного дайджеста по имени пользователя, паролю и некоторым другим параметрам. Сервер NetX Web HTTP поддерживает стандартный алгоритм дайджестов MD5.

Когда нужна проверка подлинности? HTTP-сервер самостоятельно решает, требуется ли проверка подлинности для запрошенного ресурса. Если проверка подлинности нужна, но в запросе от клиента нет необходимых данных проверки подлинности, то клиенту возвращается ответ «HTTP/1.1 401 Unauthorized» с указанием требуемого типа проверки подлинности. Ожидается, что клиент в этом случае сформирует новый запрос с правильными данными проверки подлинности.

При использовании протокола HTTPS HTTPS-сервер по-прежнему может использовать проверку подлинности HTTP. В этом случае для шифрования всего трафика HTTP используется протокол TLS, поэтому использование обычной проверки подлинности HTTP не обуславливает угрозу безопасности. Дайджест-проверка подлинности также допускается, но не обеспечивает значительного повышения безопасности по сравнению с обычной проверкой подлинности на основе протокола TLS.

Обратный вызов проверки подлинности HTTP

Как уже упоминалось, проверка подлинности HTTP является необязательной, то есть используется не при любой передаче данных через Интернет. Кроме того, проверка подлинности обычно зависит от конкретного ресурса. Один и тот же сервер может требовать проверку подлинности для доступа к некоторым ресурсам и не требовать для доступа к другим. Пакет HTTP-сервера Неткс позволяет приложению указать (с помощью вызова nx_web_http_server_create ) подпрограммы обратного вызова проверки подлинности, которая вызывается в начале обработки каждого HTTP-запроса клиента.

Эта подпрограмма обратного вызова предоставляет серверу NetX Web HTTP строковые значения имени пользователя, пароля и области, которые связаны с конкретным ресурсом, и возвращает необходимый тип проверки подлинности. Если для ресурса не требуется проверка подлинности, обратный вызов проверки подлинности должен возвращать значение NX_WEB_HTTP_DONT_AUTHENTICATE. Если для указанного ресурса требуется обычная проверка подлинности, эта подпрограмма должна возвращать NX_WEB_HTTP_BASIC_AUTHENTICATE. Наконец, если требуется дайджест-проверка подлинности MD5, подпрограмма обратного вызова должна возвращать NX_WEB_HTTP_DIGEST_AUTHENTICATE. Если ни для одного из ресурсов, предоставляемого HTTP-сервером, не требуется проверка подлинности, обратный вызов можно не указывать, передав в вызов для создания HTTP-сервера пустой указатель.

Формат подпрограммы обратного вызова проверки подлинности для приложения достаточно прост и определен ниже.

Входные параметры определяются следующим образом.

Возвращаемое значение подпрограммы проверки подлинности указывает, требуется ли проверка подлинности. Указатели на имя, пароль и область определения приложения не используются, если подпрограмма обратного вызова проверки подлинности возвращает значение NX_WEB_HTTP_DONT_AUTHENTICATE. В противном случае разработчик HTTP-сервера должен убедиться, что значения NX_WEB_HTTP_MAX_USERNAME и NX_WEB_HTTP_MAX_PASSWORD, определенные в файле nx_web_http_server.h, достаточно велики для размещения имени пользователя и пароля, указанных в обратном вызове проверки подлинности. По умолчанию оба значения равны 20 символам.

Обратный вызов для недопустимых значений имени пользователя или пароля HTTP

Чтобы зарегистрировать обратный вызов на HTTP-сервере, используется приведенная ниже служба, которая определена на сервере NetX Web HTTP.

Определены следующие типы запроса:

Обратный вызов для добавления заголовка даты GMT в HTTP

Этот необязательный обратный вызов на сервере NetX Web HTTP позволяет добавлять в ответные сообщения заголовок со значением даты. Он вызывается, когда HTTP-сервер отвечает на запрос PUT или GET.

Чтобы зарегистрировать обратный вызов для добавления даты GMT на HTTP-сервере, определена приведенная ниже служба.

Тип данных NX_WEB_HTTP_SERVER_DATE определяется следующим образом:

Обратный вызов для получения сведений из кэша HTTP

HTTP-сервер поддерживает обратный вызов для запроса ограничений по возрасту и датам для определенного ресурса в приложении HTTP. Эти сведения позволяют определить, будет ли HTTP-сервер отправлять всю страницу клиенту по запросу GET. Если в запросе клиента нет строки «if modified since» (если изменено позднее) или это значение не совпадает с датой «last modified» (последнее изменение), полученной в обратном вызове запроса сведений из кэша, то клиенту отправляется вся страница.

Чтобы зарегистрировать обратный вызов на HTTP-сервере, определена приведенная ниже служба.

Поддержка поблочного кодирования HTTP

Если определить общую длину сообщения HTTP перед отправкой невозможно, то можно использовать функцию поблочного кодирования для отправки сообщений в виде серий блоков без поля заголовка Content-Length. Эта функция поддерживается во всех сообщениях HTTP-запросов и HTTP-ответов. Эта функция поддерживается на стороне получателя, а заголовок блока автоматически обрабатывается внутренней логикой. На стороне отправителя клиентом и сервером должны вызываться интерфейсы API nx_web_http_client_request_chunked_set и nx_web_http_server_response_chunked_set соответственно.

Дополнительные сведения об использовании этих служб можно найти в главе 3 «Описание служб HTTP».

Поддержка многокомпонентных сообщений HTTP

Протокол MIME изначально предназначался для взаимодействия с протоколом SMTP, но теперь он используется и с протоколом HTTP. Протокол MIME позволяет включать в одно сообщение смешанные типы данных (например, image/jpg и text/plain). Сервер NetX Web HTTP включает в себя службы для определения типа содержимого в полученных от клиента сообщениях HTTP, содержащих данные MIME. Чтобы включить поддержку многокомпонентных сообщений HTTP и использовать эти службы, необходимо определить параметр конфигурации NX_WEB_HTTP_MULTIPART_ENABLE.

Дополнительные сведения об использовании этих служб можно найти в главе 3 «Описание служб HTTP».

Поддержка многопоточности HTTP

Службы клиента NetX Web HTTP можно вызывать из нескольких потоков одновременно. Но запросы на чтение или запись для конкретного экземпляра HTTP-клиента должны выполняться последовательно из одного потока.

При использовании протокола HTTPS службы клиента NetX Web HTTP могут вызываться из нескольких потоков, но ввиду повышенной сложности базовых функций TLS каждый поток должен использовать отдельный, независимый экземпляр HTTP-клиента (структуру управления NX_WEB_HTTP_CLIENT).

Соответствие протокола HTTP положениям документов RFC

NetX Web HTTP соответствует требованиям документов RFC 1945 «Hypertext Transfer Protocol/1.0» (Протокол передачи гипертекста, версия 1.0), RFC 2616 «Hypertext Transfer Protocol/1.1» (Протокол передачи гипертекста, версия 1.1), RFC 2581 «TCP Congestion Control» (Контроль перегрузки TCP), RFC 1122 «Requirements for Internet Hosts» (Требования к Интернет-узлам) и других связанных с ними документов RFC.

Реализация протокола HTTPS в NetX Web HTTP соответствует требованиям документа RFC 2818 «HTTP over TLS» (Передача данных HTTP по протоколу TLS).