Что понимается под угрозой иб лукойл

Информационная безопасность

Обеспечение информационной безопасности становится все более актуальной задачей для нефтегазовой отрасли. Угрозы информационной безопасности повышают риск возникновения аварий и масштабы их последствий.

В «ЛУКОЙЛ-Технологии» создано подразделение по информационной безопасности, укомплектованное высококвалифицированными специалистами. В соответствии с Федеральным законом от 26 июля 2017 года № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» в организациях Группы «ЛУКОЙЛ» проведено категорирование объектов критической информационной инфраструктуры: проведена качественная оценка потенциального ущерба от потери ее целостности, конфиденциальности и доступности.

Центр мониторинга проводит непрерывную работу по раннему обнаружению уязвимостей в зависимости от степени критичности информационного ресурса, планируются и предпринимаются мероприятия по снижению рисков.

Требования по соблюдению правил информационной безопасности включены в договоры с подрядчиками (нарушения являются основанием для наложения штрафных санкций) и в должностные инструкции работников. Несоблюдение правил является серьезным нарушением трудовой дисциплины и должностных обязанностей. По факту каждого инцидента предпринимаются расследования.

Для обеспечения надежности информационных систем проводится анализ уязвимостей перед вводом в эксплуатацию и в процессе эксплуатации, внедряются методы безопасной разработки программного обеспечения.

Обеспечение безопасности персональных данных является важным направлением клиентоориентированной политики Компании. Для этого используются средства разграничения доступа на сетевом, прикладном и общесистемном уровнях и средства регистрации и учета действий пользователей, применяются антивирусные средства защиты, системы паролей при работе в сети и в информационных системах обработки персональных данных, средства межсетевого экранирования и контроля физического доступа. Обеспечение безопасности персональных данных достигается также через обучение работников и оказание им методической помощи.

Угрозы информационной безопасности

Угрозы информационной (компьютерной) безопасности — это различные действия, которые могут привести к нарушениям состояния защиты информации. Другими словами, это — потенциально возможные события, процессы или действия, которые могут нанести ущерб информационным и компьютерным системам.

Угрозы ИБ можно разделить на два типа: естественные и искусственные. К естественным относятся природные явления, которые не зависят от человека, например ураганы, наводнения, пожары и т.д. Искусственные угрозы зависят непосредственно от человека и могут быть преднамеренными и непреднамеренными. Непреднамеренные угрозы возникают из-за неосторожности, невнимательности и незнания. Примером таких угроз может быть установка программ, не входящих в число необходимых для работы и в дальнейшем нарушающих работу системы, что и приводит к потере информации. Преднамеренные угрозы, в отличие от предыдущих, создаются специально. К ним можно отнести атаки злоумышленников как извне, так и изнутри компании. Результат реализации этого вида угроз — потери денежных средств и интеллектуальной собственности организации.

Классификация угроз информационной безопасности

В зависимости от различных способов классификации все возможные угрозы информационной безопасности можно разделить на следующие основные подгруппы.

Нежелательный контент — это не только вредоносный код, потенциально опасные программы и спам (т.е. то, что непосредственно создано для уничтожения или кражи информации), но и сайты, запрещенные законодательством, а также нежелательные ресурсы с информацией, не соответствующей возрасту потребителя.

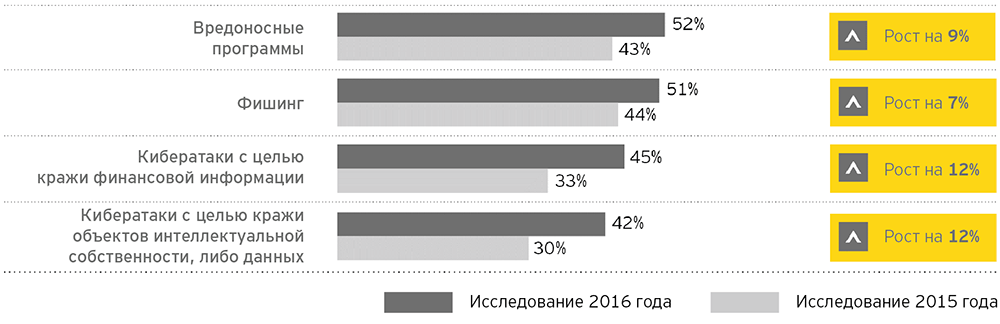

Источник: международное исследование EY в области информационной безопасности «Путь к киберустойчивости: прогноз, сопротивление, ответная реакция», 2016 год

Несанкционированный доступ — просмотр информации сотрудником, который не имеет разрешения пользоваться ею, путем превышения должностных полномочий. Несанкционированный доступ приводит к утечке информации. В зависимости от того, каковы данные и где они хранятся, утечки могут организовываться разными способами, а именно через атаки на сайты, взлом программ, перехват данных по сети, использование несанкционированных программ.

Утечки информации можно разделять на умышленные и случайные. Случайные утечки происходят из-за ошибок оборудования, программного обеспечения и персонала. Умышленные, в свою очередь, организовываются преднамеренно с целью получить доступ к данным, нанести ущерб.

Потерю данных можно считать одной из основных угроз информационной безопасности. Нарушение целостности информации может быть вызвано неисправностью оборудования или умышленными действиями людей, будь то сотрудники или злоумышленники.

Не менее опасной угрозой является мошенничество с использованием информационных технологий («фрод»). К мошенничеству можно отнести не только манипуляции с кредитными картами («кардинг » ) и взлом онлайн-банка, но и внутренний фрод. Целями этих экономических преступлений являются обход законодательства, политики безопасности или нормативных актов, присвоение имущества.

Источник угроз информационной безопасности

Нарушение режима информационной безопасности может быть вызвано как спланированными операциями злоумышленников, так и неопытностью сотрудников. Пользователь должен иметь хоть какое-то понятие об ИБ, вредоносном программном обеспечении, чтобы своими действиями не нанести ущерб компании и самому себе. Такие инциденты, как потеря или утечка информации, могут также быть обусловлены целенаправленными действиями сотрудников компании, которые заинтересованы в получении прибыли в обмен на ценные данные организации, в которой работают или работали.

Основными источниками угроз являются отдельные злоумышленники («хакеры»), киберпреступные группы и государственные спецслужбы (киберподразделения), которые применяют весь арсенал доступных киберсредств, перечисленных и описанных выше. Чтобы пробиться через защиту и получить доступ к нужной информации, они используют слабые места и ошибки в работе программного обеспечения и веб-приложений, изъяны в конфигурациях сетевых экранов и настройках прав доступа, прибегают к прослушиванию каналов связи и использованию клавиатурных шпионов.

То, чем будет производиться атака, зависит от типа информации, ее расположения, способов доступа к ней и уровня защиты. Если атака будет рассчитана на неопытность жертвы, то возможно, например, использование спам-рассылок.

Оценивать угрозы информационной безопасности необходимо комплексно, при этом методы оценки будут различаться в каждом конкретном случае. Так, чтобы исключить потерю данных из-за неисправности оборудования, нужно использовать качественные комплектующие, проводить регулярное техническое обслуживание, устанавливать стабилизаторы напряжения. Далее следует устанавливать и регулярно обновлять программное обеспечение (ПО). Отдельное внимание нужно уделить защитному ПО, базы которого должны обновляться ежедневно.

Обучение сотрудников компании основным понятиям информационной безопасности и принципам работы различных вредоносных программ поможет избежать случайных утечек данных, исключить случайную установку потенциально опасного программного обеспечения на компьютер. Также в качестве меры предосторожности от потери информации следует делать резервные копии. Для того чтобы следить за деятельностью сотрудников на рабочих местах и иметь возможность обнаружить злоумышленника, следует использовать DLP-системы.

Организовать информационную безопасность помогут специализированные программы, разработанные на основе современных технологий:

Основы информационной безопасности. Часть 1: Виды угроз

Безопасность виртуального сервера может быть рассмотрена только непосредственно как «информационная безопасность». Многие слышали это словосочетание, но не все понимают, что же это такое?

«Информационная безопасность» — это процесс обеспечения доступности, целостности и конфиденциальности информации.

Под «доступностью» понимается соответственно обеспечение доступа к информации. «Целостность» — это обеспечение достоверности и полноты информации. «Конфиденциальность» подразумевает под собой обеспечение доступа к информации только авторизованным пользователям.

Исходя из Ваших целей и выполняемых задач на виртуальном сервере, необходимы будут и различные меры и степени защиты, применимые по каждому из этих трех пунктов.

Для примера, если Вы используете виртуальный сервер, только как средство для серфинга в интернете, то из необходимых средств для обеспечения безопасности, в первую очередь будет использование средств антивирусной защиты, а так же соблюдение элементарных правил безопасности при работе в сети интернет.

В другом случае если у Вас размещен на сервере продающий сайт или игровой сервер, то и необходимые меры защиты будут совершенно различными.

Знание возможных угроз, а также уязвимых мест защиты, которые эти угрозы обычно эксплуатируют, необходимо для того, чтобы выбирать наиболее оптимальные средства обеспечения безопасности, для этого рассмотрим основные моменты.

Под «Угрозой» понимается потенциальная возможность тем или иным способом нарушить информационную безопасность. Попытка реализации угрозы называется «атакой», а тот, кто реализует данную попытку, называется «злоумышленником». Чаще всего угроза является следствием наличия уязвимых мест в защите информационных систем.

Рассмотрим наиболее распространенные угрозы, которым подвержены современные информационные системы.

Угрозы информационной безопасности, которые наносят наибольший ущерб

Рассмотрим ниже классификацию видов угроз по различным критериям:

Применимо к виртуальным серверам, угрозы, которые Вам как администратору сервера, необходимо принимать во внимание это — угроза доступности, конфиденциальности и целостность данных. За возможность осуществления угроз направленных на конфиденциальность и целостность данных, не связанные с аппаратной или инфраструктурной составляющей, Вы несете прямую и самостоятельную ответственность. В том числе как и применение необходимых мер защиты, это Ваша непосредственная задача.

На угрозы направленные на уязвимости используемых Вами программ, зачастую Вы как пользователь не сможете повлиять, кроме как не использовать данные программы. Допускается использование данных программ только в случае если реализация угроз используя уязвимости этих программ, либо не целесообразна с точки зрения злоумышленника, либо не имеет для Вас как для пользователя существенных потерь.

Обеспечением необходимых мер безопасности от угроз направленных на аппаратуру, инфраструктуру или угрозы техногенного и природного характера, занимается напрямую та хостинг компания, которую Вы выбрали и в которой арендуете свои сервера. В данном случае необходимо наиболее тщательно подходить к выбору, правильно выбранная хостинг компания на должном уровне обеспечит Вам надежность аппаратной и инфраструктурной составляющей.

Вам как администратору виртуального сервера, данные виды угроз нужно принимать во внимание только в случаях при которых даже кратковременная потеря доступа или частичная или полная остановка в работоспособности сервера по вине хостинг компании могут привести к не соизмеримым проблемам или убыткам. Это случается достаточно редко, но по объективным причинам ни одна хостинг компания не может обеспечить Uptime 100%.

Угрозы непосредственно информационной безопасности

К основным угрозам доступности можно отнести

Основные угрозы целостности

Можно разделить на угрозы статической целостности и угрозы динамической целостности.

Так же стоит разделять на угрозы целостности служебной информации и содержательных данных. Под служебной информацией понимаются пароли для доступа, маршруты передачи данных в локальной сети и подобная информация. Чаще всего и практически во всех случаях злоумышленником осозхнанно или нет, оказывается сотрудник организации, который знаком с режимом работы и мерами защиты.

С целью нарушения статической целостности злоумышленник может:

Основные угрозы конфиденциальности

Конфиденциальную информацию можно разделить на предметную и служебную. Служебная информация (например, пароли пользователей) не относится к определенной предметной области, в информационной системе она играет техническую роль, но ее раскрытие особенно опасно, поскольку оно чревато получением несанкционированного доступа ко всей информации, в том числе предметной.

Даже если информация хранится в компьютере или предназначена для компьютерного использования, угрозы ее конфиденциальности могут носить некомпьютерный и вообще нетехнический характер.

К неприятным угрозам, от которых трудно защищаться, можно отнести злоупотребление полномочиями. На многих типах систем привилегированный пользователь (например системный администратор) способен прочитать любой (незашифрованный) файл, получить доступ к почте любого пользователя и т.д. Другой пример — нанесение ущерба при сервисном обслуживании. Обычно сервисный инженер получает неограниченный доступ к оборудованию и имеет возможность действовать в обход программных защитных механизмов.

Для наглядности данные виды угроз так же схематично представлены ниже на рис 1.

Рис. 1. Классификация видов угроз информационной безопасности

Для применения наиболее оптимальных мер по защите, необходимо провести оценку не только угроз информационной безопасности но и возможного ущерба, для этого используют характеристику приемлемости, таким образом, возможный ущерб определяется как приемлемый или неприемлемым. Для этого полезно утвердить собственные критерии допустимости ущерба в денежной или иной форме.

Каждый кто приступает к организации информационной безопасности, должен ответить на три основных вопроса:

Основные методы и средства защиты, а так же минимальные и необходимые меры безопасности применяемые на виртуальных серверах в зависимости от основных целей их использования и видов угроз, нами будут рассмотрены в следующих статьях под заголовком «Основы информационной безопасности».

Приоритетные задачи ООО «ЛУКОЙЛ-ИНФОРМ»

Приоритетные задачи ООО «ЛУКОЙЛ-ИНФОРМ»

Приоритетные задачи ООО «ЛУКОЙЛ-ИНФОРМ»

— Владимир Анатольевич, какие приоритетные задачи в области информационной безопасности стоят сегодня перед, вашей организацией?

— ООО «ЛУКОЙЛ-ИНФОРМ» занимается обеспечением информационной безопасности ‘ Группы компаний «ЛУКОЙЛ». Группа компаний включает в себя , порядка 500 организаций, территориально распределенных примерно в 30 странах мира, что накладывает на нашу деятельность серьезные обязательства и ограничения, включая необходимость выполнения требований законодательства тех стран, на территории которых осуществляется деятельность данных организаций.

Например, только на территории РФ у нас порядка 80 организаций, где необходимо привести информационные системы персональных данных и внутренние нормативные документы в соответствие с требованиями федерального законодательства о защите персональных данных. Кроме того, серьезной задачей становится стандартизация средств информационной безопасности, которые мы используем. В связи с тем что информационные технологии для нефтегазового сектора являются «расходной частью», то есть не приносят прибыли в чистом виде, перед нами поставлена задача по уменьшению стоимости владения системами информационной безопасности и повышению уровня ИБ при сохранении текущей стоимости владения.

Организации Группы компаний «ЛУКОЙЛ» территориально распределены от Калининграда до Когалыма и от Нарьян-Мара до Новороссийска. В связи с этим наша инфраструктура имеет распределенный характер и мы решаем задачу централизации управления всеми системами и оптимизации человеческих ресурсов, используемых для поддержки всех систем IТ и ИБ.

Важным вопросом становится компенсация неэффективности средств обеспечения информационной безопасности (ни для кого не секрет, что эффективность даже антивирусной защиты составляет всего лишь 90–92%). Аналогичная ситуация со средствами защиты от спама. Кроме того, проблемой является и низкий уровень знаний пользователей в части эксплуатации информационных технологий и защиты от всевозможных угроз, поэтому в настоящее время у нас широко распространяется программа осведомленности работников по вопросам обеспечения ИБ.

Повышая уровень автоматизации наших предприятий, мы приходим к интеграции закрытых систем с открытыми. Например, системы АСУ ТП и КИПиА могут передавать информацию по IP-протоколам в системы более высокого уровня, например в ERP-системы, обеспечивая руководство оперативной и полной информацией. Такая интеграция естественно влечет за собой определенные риски: АСУ ТП становятся уязвимыми к внутренним и внешним угрозам, которые предполагают наличие Интернета и наличие в той же сети большого количества пользовательских рабочих мест.

В Группе компаний «ЛУКОЙЛ» используется большое количество приложений для решения различного рода задач. К сожалению, только в последнее время вендоры стали заботиться о встроенных мерах защиты своих приложений. Однако из-за того, что мы используем несколько тысяч различных приложений нескольких сотен вендоров, наша инфраструктура всегда находится под угрозой проникновения изнутри и извне различных злоумышленников.

Естественно, в Группе компаний «ЛУКОЙЛ» работают процессы обеспечения непрерывности бизнеса. Сейчас вся наша основная IТ-инфраструк-тура размещена в трех центрах обработки данных, два из которых находятся в Москве и один – за рубежом. В настоящее время мы разрабатываем планы реагирования на чрезвычайные ситуации в части восстановления работоспособности информационных систем.

Как известно, в Москве дефицит площадей и дефицит электроэнергии. Поэтому многие наши информационные системы переводятся на виртуальные машины. В связи с этим одна из наших приоритетных задач – широкое использование систем виртуализации и соответственно обеспечение их безопасности. В результате перевода систем на платформу виртуализации возникла система, которая управляет большим количеством серверов с разнородной и зачастую очень важной информацией. Сейчас мы реализуем проект по созданию системы защиты этой виртуальной среды.

Группа компаний «ЛУКОЙЛ» осуществляет много сделок по слиянию и поглощению, приобретает сети АЗС и нефтеперерабатывающие заводы в Западной и Восточной Европе. Вопросы интеграции сторонней инфраструктуры в нашу должны быть четко отработаны. Это тоже одна из приоритетных задач для нашей организации.

– Какие значимые проекты были выполнены за прошедшие 3–5 лет?

– Нами были разработаны программы развития информационной безопасности для каждой организации на трехлетний период. В нынешнем году мы заканчиваем большинство проектов. В настоящее время ООО «ЛУКОЙЛ-ИНФОРМ» предоставляет от 16 до 20 различных услуг по информационной безопасности каждой дочерней организации, в среднем это 10–12 уникальных услуг для каждой организации. Мы оснастили 30 тыс. пользователей средствами антивирусной защиты, примерно 25 тыс. почтовых ящиков защитили от спама. Многочисленные магистральные каналы защищены сертифицированными средствами защиты информации. У нас функционируют системы анализа защищенности и проверки соответствия техническим стандартам обеспечения ИБ. В нескольких организациях мы уже внедрили системы двухфакторной аутентификации на смарт-картах. Сейчас идет внедрение системы удаленного доступа с использованием одноразовых паролей. Планируем, что она станет общей для всех работников Группы «ЛУКОЙЛ».

У нас есть серьезные наработки в части обеспечения конфиденциальности переговоров: собственные запатентованные средства защиты информации, свои специальные телефоны, сеть конфиденциальной связи с использованием факсовых аппаратов и АТС. Также мы внедрили системы контроля Web- и почтового трафика.

Мы первыми в России прошли сертификацию по международному стандарту ISO 27001:2005. Для нас является обязательным управление информационной безопасностью как процессом. Другими словами, у нас была внедрена процессная модель, и с тех пор мы совершенствуем эту модель, оцениваем риски, принимаем бизнес-ориентированные решения. Мы не доказываем, что нам нужно какое-то программное или аппаратное обеспечение, а проводим определенную оценку рисков и предлагаем мероприятия по их нейтрализации, которые могут включать в себя как закупку программных и аппаратных средств, так и просто усовершенствование внутренних процессов за счет доработки документов или проведения дополнительного обучения.

– Каким образом в вашей организации распределена ответственность за обеспечение информационной безопасности и как построена работа с подразделением информационных технологий?

– Можно сказать, что ООО «ЛУКОЙЛ-ИНФОРМ» для Группы компаний «ЛУКОЙЛ» выполняет функции внутреннего IТ-подразделения. Просто мы выделены в отдельное юридическое лицо. Отмечу две основные роли моего подразделения. Первая – это роль по организации и предоставлению услуг по информационной безопасности организациям Группы «ЛУКОЙЛ». Вторая – управление и обеспечение информационной безопасности ООО «ЛУКОЙЛ-ИНФОРМ».

В части предоставления услуг организациям распределение ответственности выглядит следующим образом. К нам приходит заявка от заказчика на создание какой-либо системы информационной безопасности. Мы оцениваем стоимость системы, выбираем вендора, интегратора, проводим внедрение этой системы, покупаем необходимое ПО, оборудование, осуществляем другие работы (если нужно – с привлечением сторонних подрядчиков) и заключаем договор. С этого момента начинается предоставление услуги конечному потребителю. Таким образом, в отличие от других сервисных компаний мы все программное обеспечение и оборудование покупаем себе на баланс, а потребитель получает конечную услугу. То есть сам он ничего не покупает, а только подтверждает нам те расходы, которые мы планируем на реализацию определенного инвестиционного проекта. У потребителя не возникает дополнительных проблем, связанных с покупкой поддержки ПО и оборудования. Он платит за конечную услугу, скажем, в расчете на одного пользователя.

Если говорить о работе внутри организации, то мы определяем политику информационной безопасности как своей компании, так и участвуем в выработке единой стратегии обеспечения ИБ Группы компаний «ЛУКОЙЛ», готовя и утверждая соответствующие документы на уровне руководства. Мы разрабатываем стандарты, требования, изучаем новые технологии, реализуем пилотные проекты для их оценки. Однако внедрение систем информационной безопасности у нас производится совместно с нашими IТ-подразделениями. После создания системы ИБ мы передаем ее в эксплуатацию IТ-подразделениям и с этого момента уже сами являемся пользователями этой системы. Правда, есть исключения: мы не передаем те системы, с помощью которых осуществляется контроль или мониторинг действий пользователей или самих администраторов. Понятно, что многие утечки связаны именно с высоким уровнем полномочий системных администраторов, имеющих доступ к информации разного уровня конфиденциальности. Поэтому в нашу компетенцию входит также мониторинг и ограничение их действий. При этом за 5 лет у нас сложились довольно хорошие отношения с подразделением информационных технологий. Ведь все мы понимаем, что служим общим целям.

Основная задача IТ-подразделения любой организации – как можно быстрее предоставить бизнесу доступ к актуальной и достоверной информации. Мы же понимаем, что при этом должны еще выполняться определенные требования информационной безопасности. Тем не менее мы всегда идем навстречу бизнесу. Если срочно нужен какой-то нестандартный доступ, то, предоставив его, мы сразу же начинаем отрабатывать мероприятия, позволяющие обеспечить безопасность информации, если доступ к ней, с нашей точки зрения, защищен недостаточно надежно.

– Какие проблемы в сфере информационной безопасности сейчас наиболее актуальны для нефтегазовой отрасли? Каким аспектам информационной безопасности вы будете уделять наиболее пристальное внимание в ближайшие год-два?

– В нефтегазовой отрасли проблемы практически такие же, как и в любой другой. На мой взгляд, не всегда логично говорить об отраслевых требованиях, отраслевых стандартах. Существующие международные стандарты обеспечения информационной безопасности на 90% покрывают любую отрасль – нефтегазовую, промышленную или финансовую. Просто в каждой отрасли есть особенности. Например, у нас системы АСУ ТП и КИПиА, в финансовой отрасли – автоматизированные банковские системы, у операторов связи – биллинговые системы и т.п. На самом деле, с точки зрения системного архитектора, они являются обычными приложениями. Но, видимо, каждой отрасли хочется «порулить» и выпустить что-то свое. Однако я поддерживаю коллег в нефтегазовой отрасли, которые не выпускают каких-то отдельных документов на эту тему, в отличие, например, от Банка России. На мой взгляд, разработка большого количества документов, требований различных отраслей, которые на самом деле идентичны на 80–90%, нецелесообразна.

Межотраслевое взаимодействие с учетом всех этих требований доставляет сторонам множество проблем. Стыковка стандартов не всегда логична и последовательна. Если говорить, например, о стандарте Банка России, то в первой версии он на 90% копировал британский стандарт BS 7799 (который потом стал международным стандартом ISO 27001:2005), было лишь небольшое дополнение, касающееся автоматизированных банковских систем. Да и в любой другой отрасли в отраслевых документах найдется такое же почти стопроцентное соответствие международным нормам.

Среди задач, которые будут перед нами стоять в ближайшие несколько лет, – выполнение становящихся все более строгими требований законодательства. Несколько лет назад был выпущен ряд документов о защите критичных элементов инфраструктуры государства, естественно, он касается и нефтегазовых компаний. Однако пока эти документы не получили дальнейшего развития, но мы ожидаем, что в ближайшее время они все же будут приняты.

Реализация требований законодательства в части защиты персональных данных также, как я уже говорил, потребует от нас серьезной и кропотливой работы.

За прошедшие три года мы завершили приоритетные проекты. Но технологии развиваются, нам придется проводить адаптацию созданной инфраструктуры безопасности к новым условиям, ведь пользователю хочется иметь доступ отовсюду и ко всему. При этом мы должны обеспечить необходимый уровень безопасности той информации, к которой они получают доступ. Пользователи становятся мобильными, их требования растут вместе с уровнем знаний о возможностях, которые они могут использовать. Как я уже говорил, интеграция АСУ ТП с IP-протоколами, с системами более высокого уровня накладывает на нас серьезную ответственность. Нам необходимо предотвратить риск получения злоумышленниками контроля над системами управления производством, в противном случае последствия могут быть просто катастрофическими.

Как правило, стандартные системы информационной безопасности «ловят» случайных людей, которые совершают те или иные нарушения по незнанию или неопытности. А вот опытных злоумышленников обнаружить гораздо сложнее. Они обычно умеют обходить существующие системы защиты информации или же получают нужную информацию при помощи инсайдеров. В таких условиях обнаружить злоумышленника довольно непросто. Кроме того, наше законодательство еще недостаточно проработано в части сбора и использования информации об инцидентах ИБ, поэтому привлечь виновного к ответственности не так-то просто. И здесь открывается большое количество нерешенных вопросов и задач.

Бизнес развивается быстро, решения принимаются практически мгновенно, и мы должны оперативно обеспечивать защиту информации, критичной для ведения бизнеса.