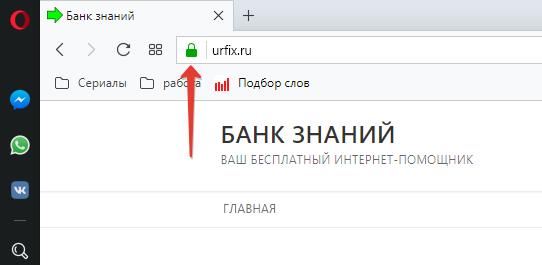

Что обозначает значок замка и буквы https в начале сайта

Замок в адресной строке браузера — что значит?

Автор: Юрий Белоусов · 08.01.2019

В адресной строке каждого современного браузера можно заметить значок замка. Он может быть зеленого или серого цвета, быть открытым или закрытым, перечеркнутым или на его месте вообще может быть значок глобуса. Многие интересуются, а что означает замок в адресной строке браузере? В старых версиях веб-обозревателей ведь его не было.

Что значит замок в адресной строке браузере

С целью повышения безопасности и обеспечения конфиденциальности данных, многие сайты используют HTTPS протокол. Данные по нему передаются через криптографические протоколы SSL или TLS. Они зашифрованы, поэтому защищены от некоторых типов хакерских атак.

А замок в адресной строке браузере сообщает о наличии или об отсутствии защищенного соединения на посещаемом сайте.

На данный момент нет единого стандарта у разных разработчиков браузеров для обозначения безопасного соединения. Поэтому рассмотрим для каждого браузера отдельно.

Google Chrome

Яндекс браузер | ||

| Серый закрытый замок |  | Соединение защищено |

| Серый открытый замок |  | Соединение защищено не полностью |

| Серый значок глобуса |  | Соединение не защищено |

Mozilla Firefox | ||

| Закрытый зеленый замок |  | Защищенное соединение |

| Серый закрытый замок с оранжевым треугольником |  | Не полностью защищенное соединение |

| Только восклицательный знак |  | Незащищенное соединение |

Opera | ||

| Закрытый зеленый замок |  | Соединение защищено |

| Серый глобус |  | Подключение к сайту защищено не полностью |

| Спидометр и надпись «Не защищено» |  | Соединение не защищено |

Таблицы с обозначение различных типов значков актуальны для просмотра сайтов на компьютерах и ноутбуках, т.е. – для десктопных версий браузеров.

При просмотре сайтов на мобильных телефонах через мобильные версии браузеров обозначения могут отличаться.

Чтобы точно узнать, использует ли сайт безопасное https-соединение, нужно просто кликнуть по значку и браузер отобразит всю необходимую информацию на экране.

Можно ли убрать замок в адресной строке?

Некоторые пользователи интересуются, а можно ли убрать замок в адресной строке, расположенной в верхней части экрана?

Ответ: нет! Его нельзя убрать. Данный значок является важным сигналом, сообщающим о наличии или отсутствии безопасного зашифрованного соединения с веб-сайтом.

Надеюсь, статья «Что означает замок в адресной строке браузере» была вам полезна.

Не нашли ответ? Тогда воспользуйтесь формой поиска:

Почему замок в адресной строке не всегда является признаком безопасности сайта

80% фишинговых сайтов, выявленных во 2 квартале 2020 года, использовали SSL-сертификаты.

Считается, что значок замка или пометка «безопасный» в адресной строке сайта говорит о его защищенности, однако, по утверждениям ИБ-экспертов, таким визуальным подсказкам не стоит слепо доверять, поскольку злоумышленники также ими пользуются для обмана пользователей.

Согласно результатам исследования Рабочей группы по борьбе с фишингом (Anti-Phishing Working Group, APWG), во втором квартале 2020 года наблюдался всплеск фишинговых атак, причем большая часть из них задействовала сайты, использующие криптографический протокол SSL. Как правило, на таких сайтах есть иконка замочка, указывающая на то, что браузер использует защищенное защифрованное соединение с сервером. Однако, по данным APWG, 80% фишинговых сайтов, выявленных во втором квартале, использовали SSL-сертификаты.

Если ранее злоумышленники чаще использовали SSL-сертификаты с проверкой домена (Domain Validated), которые можно получить бесплатно в таких сервисах как Let’s Encrypt, то сейчас не лишне относиться с осторожностью к считающимся более надежными EV-сертификатам, говорит APWG.

Специалисты обеспокоены тем, что SSL-сертификаты предлагают преступникам легкий способ осуществить подмену сайта, сервера, атак «человек посередине» и обойти корпоративные межсетевые экраны. Хотя многие производители браузеров внедрили меры против подобных атак, их недостаточно, и для того чтобы решить проблему, требуется пересмотреть работу системы регистрации доменов, считает Коклин.

Изменения индикации HTTP и HTTPS в Chrome

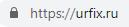

Ранее Chrome придерживался следующей схемы: перед названием домена отображался тип соединения http:// или https://. Так например, HTTPS свидетельствовал о защищенном соединении с шифрованием.

Однако, в Chrome 69 разработчики решили отказаться от обозначений http и https, а надпись «Защищено» была заменена на иконку замка.

Таким образом, вместо отображения полного веб-адреса, включающего протокол и полный URL-адрес, в адресной строке Chrome теперь показывается только значок замка и URL.

Адреса менее безопасных HTTP сайтов также лишены указания протокола, вместо этого перед адресом теперь используется иконка (i), которая сообщает пользователям, что подключения незащищено. С октября 2018 года HTTP сайты получат надпись «Не защищено» в адресной строке.

Изменения реализованы в версии Chrome 69, стабильная версия которой стала доступна 4 сентября 2018 года. Сборки стабильного канала используются подавляющим количеством пользователей Chrome, поэтому интересно, как они отреагируют на данные перемены.

Примечание: при активации адресной строки и наведении курсора, протокол https отображается. Если сайт использует http, то название протокола не показывается в этом случае.

Зачем нужны эти изменения?

Основная причина данных изменений связана с идеей Google о том, что https должен стать стандартным протоколом в современном Интернете. Поэтому, вместо того, чтобы выделять сайты, которые используют https, надписями «Защищено» или другими индикаторами, компания посчитала, что лучше всего отказаться от каких-либо дополнительных обозначения для «стандартного типа соединения» для сайтов.

Корпорация вносит изменения постепенно. Первым этапом будет удален индикатор «Защищено» и обозначение протокола https, а в будущем в Chrome исчезнет иконка замка.

Для HTTP сайтов появился новый повод для перехода на безопасный протокол. В то время как Google удалит http из адреса, он укажет пользователям, что соединение с сайтом не является защищенным.

Как HTTPS обеспечивает безопасность соединения: что должен знать каждый Web-разработчик

Как же все-таки работает HTTPS? Это вопрос, над которым я бился несколько дней в своем рабочем проекте.

Будучи Web-разработчиком, я понимал, что использование HTTPS для защиты пользовательских данных – это очень и очень хорошая идея, но у меня никогда не было кристального понимания, как HTTPS на самом деле устроен.

Как данные защищаются? Как клиент и сервер могут установить безопасное соединение, если кто-то уже прослушивает их канал? Что такое сертификат безопасности и почему я должен кому-то платить, чтобы получить его?

Трубопровод

Перед тем как мы погрузимся в то, как это работает, давайте коротко поговорим о том, почему так важно защищать Интернет-соединения и от чего защищает HTTPS.

Когда браузер делает запрос к Вашему любимому веб-сайту, этот запрос должен пройти через множество различных сетей, любая из которых может быть потенциально использована для прослушивания или для вмешательства в установленное соединение.

С вашего собственного компьютера на другие компьютеры вашей локальной сети, через роутеры и свитчи, через вашего провайдера и через множество других промежуточных провайдеров – огромное количество организаций ретранслирует ваши данные. Если злоумышленник окажется хотя бы в одной из них — у него есть возможность посмотреть, какие данные передаются.

Как правило, запросы передаются посредством обычного HTTP, в котором и запрос клиента, и ответ сервера передаются в открытом виде. И есть множество весомых аргументов, почему HTTP не использует шифрование по умолчанию:

• Для этого требуется больше вычислительных мощностей

• Передается больше данных

• Нельзя использовать кеширование

Но в некоторых случаях, когда по каналу связи передается исключительно важная информация (такая как, пароли или данные кредитных карт), необходимо обеспечить дополнительные меры, предотвращающие прослушивание таких соединений.

Transport Layer Security (TLS)

Сейчас мы собираемся погрузиться в мир криптографии, но нам не потребуется для этого какого-то особенного опыта — мы рассмотрим только самые общие вопросы. Итак, криптография позволяет защитить соединение от потенциальных злоумышленников, которые хотят воздействовать на соединение или просто прослушивать его.

TLS — наследник SSL — это такой протокол, наиболее часто применяемый для обеспечения безопасного HTTP соединения (так называемого HTTPS). TLS расположен на уровень ниже протокола HTTP в модели OSI. Объясняя на пальцах, это означает, что в процессе выполнения запроса сперва происходят все “вещи”, связанные с TLS-соединением и уже потом, все что связано с HTTP-соединением.

TLS – гибридная криптографическая система. Это означает, что она использует несколько криптографических подходов, которые мы и рассмотрим далее:

1) Асиметричное шифрование (криптосистема с открытым ключом) для генерации общего секретного ключа и аутентификации (то есть удостоверения в том, что вы – тот за кого себя выдаете).

2) Симметричное шифрование, использующее секретный ключ для дальнейшего шифрования запросов и ответов.

Криптосистема с открытым ключом

Криптосистема с открытым ключом – это разновидность криптографической системы, когда у каждой стороны есть и открытый, и закрытый ключ, математически связанные между собой. Открытый ключ используется для шифрования текста сообщения в “тарабарщину”, в то время как закрытый ключ используется для дешифрования и получения исходного текста.

С тех пор как сообщение было зашифровано с помощью открытого ключа, оно может быть расшифровано только соответствующим ему закрытым ключом. Ни один из ключей не может выполнять обе функции. Открытый ключ публикуется в открытом доступе без риска подвергнуть систему угрозам, но закрытый ключ не должен попасть к кому-либо, не имеющему прав на дешифровку данных. Итак, мы имеем ключи – открытый и закрытый. Одним из наиболее впечатляющих достоинств ассиметричного шифрования является то, что две стороны, ранее совершенно не знающие друг друга, могут установить защищенное соединение, изначально обмениваясь данными по открытому, незащищенному соединению.

Клиент и сервер используют свои собственные закрытые ключи (каждый – свой) и опубликованный открытый ключ для создания общего секретного ключа на сессию.

Это означает, что если кто-нибудь находится между клиентом и сервером и наблюдает за соединением – он все равно не сможет узнать ни закрытый ключ клиента, ни закрытый ключ сервера, ни секретный ключ сессии.

Как это возможно? Математика!

Алгоритм Ди́ффи — Хе́ллмана

Одним из наиболее распространенных подходов является алгоритм обмена ключами Ди́ффи — Хе́ллмана (DH). Этот алгоритм позволяет клиенту и серверу договориться по поводу общего секретного ключа, без необходимости передачи секретного ключа по соединению. Таким образом, злоумышленники, прослушивающие канал, не смогу определить секретный ключ, даже если они будут перехватывать все пакеты данных без исключения.

Как только произошел обмен ключами по DH-алгоритму, полученный секретный ключ может использоваться для шифрования дальнейшего соединения в рамках данной сессии, используя намного более простое симметричное шифрование.

Немного математики…

Математические функции, лежащие в основе этого алгоритма, имею важную отличительную особенность — они относительно просто вычисляются в прямом направлении, но практически не вычисляются в обратном. Это именно та область, где в игру вступают очень большие простые числа.

Пусть Алиса и Боб – две стороны, осуществляющие обмен ключами по DH-алгоритму. Сперва они договариваются о некотором основании root (обычно маленьком числе, таком как 2,3 или 5 ) и об очень большом простом числе prime (больше чем 300 цифр). Оба значения пересылаются в открытом виде по каналу связи, без угрозы компрометировать соединение.

Напомним, что и у Алисы, и у Боба есть собственные закрытые ключи (из более чем 100 цифр), которые никогда не передаются по каналам связи.

По каналу связи же передается смесь mixture, полученная из закрытых ключей, а также значений prime и root.

Таким образом:

Alice’s mixture = (root ^ Alice’s Secret) % prime

Bob’s mixture = (root ^ Bob’s Secret) % prime

где % — остаток от деления

Таким образом, Алиса создает свою смесь mixture на основе утвержденных значений констант (root и prime), Боб делает то же самое. Как только они получили значения mixture друг друга, они производят дополнительные математические операции для получения закрытого ключа сессии. А именно:

Вычисления Алисы

(Bob’s mixture ^ Alice’s Secret) % prime

Вычисления Боба

(Alice’s mixture ^ Bob’s Secret) % prime

Результатом этих операций является одно и то же число, как для Алисы, так и для Боба, и это число и становится закрытым ключом на данную сессию. Обратите внимание, что ни одна из сторон не должна была пересылать свой закрытый ключ по каналу связи, и полученный секретный ключ так же не передавался по открытому соединению. Великолепно!

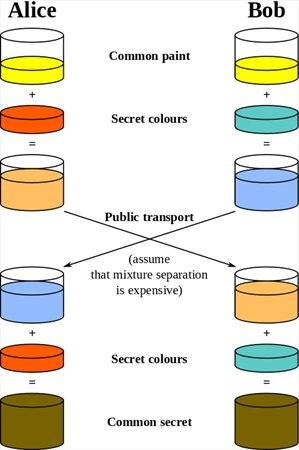

Для тех, кто меньше подкован в математическом плане, Wikipedia дает прекрасную картинку, объясняющую данный процесс на примере смешивания цветов:

Обратите внимание как начальный цвет (желтый) в итоге превращается в один и тот же “смешанный” цвет и у Боба, и у Алисы. Единственное, что передается по открытому каналу связи так это наполовину смешанные цвета, на самом деле бессмысленные для любого прослушивающего канал связи.

Симметричное шифрование

Обмен ключами происходит всего один раз за сессию, во время установления соединения. Когда же стороны уже договорились о секретном ключе, клиент-серверное взаимодействие происходит с помощью симметричного шифрования, которое намного эффективнее для передачи информации, поскольку не требуется дополнительные издержки на подтверждения.

Используя секретный ключ, полученный ранее, а также договорившись по поводу режима шифрования, клиент и сервер могут безопасно обмениваться данными, шифруя и дешифруя сообщения, полученные друг от друга с использованием секретного ключа. Злоумышленник, подключившийся каналу, будет видеть лишь “мусор”, гуляющий по сети взад-вперед.

Аутентификация

Алгоритм Диффи-Хеллмана позволяет двум сторонам получить закрытый секретный ключ. Но откуда обе стороны могут уверены, что разговаривают действительно друг с другом? Мы еще не говорили об аутентификации.

Что если я позвоню своему приятелю, мы осуществим DH-обмен ключами, но вдруг окажется, что мой звонок был перехвачен и на самом деле я общался с кем-то другим?! Я по прежнему смогу безопасно общаться с этим человеком – никто больше не сможет нас прослушать – но это будет совсем не тот, с кем я думаю, что общаюсь. Это не слишком безопасно!

Для решения проблемы аутентификации, нам нужна Инфраструктура открытых ключей, позволяющая быть уверенным, что субъекты являются теми за кого себя выдают. Эта инфраструктура создана для создания, управления, распространения и отзыва цифровых сертификатов. Сертификаты – это те раздражающие штуки, за которые нужно платить, чтобы сайт работал по HTTPS.

Но, на самом деле, что это за сертификат, и как он предоставляет нам безопасность?

Сертификаты

В самом грубом приближении, цифровой сертификат – это файл, использующий электронной-цифровую подпись (подробнее об этом через минуту) и связывающий открытый (публичный) ключ компьютера с его принадлежностью. Цифровая подпись на сертификате означает, что некто удостоверяет тот факт, что данный открытый ключ принадлежит определенному лицу или организации.

По сути, сертификаты связывают доменные имена с определенным публичным ключом. Это предотвращает возможность того, что злоумышленник предоставит свой публичный ключ, выдавая себя за сервер, к которому обращается клиент.

В примере с телефоном, приведенном выше, хакер может попытаться предъявить мне свой публичный ключ, выдавая себя за моего друга – но подпись на его сертификате не будет принадлежать тому, кому я доверяю.

Чтобы сертификату доверял любой веб-браузер, он должен быть подписан аккредитованным удостоверяющим центром (центром сертификации, Certificate Authority, CA). CA – это компании, выполняющие ручную проверку, того что лицо, пытающееся получить сертификат, удовлетворяет следующим двум условиям:

1. является реально существующим;

2. имеет доступ к домену, сертификат для которого оно пытается получить.

Как только CA удостоверяется в том, что заявитель – реальный и он реально контролирует домен, CA подписывает сертификат для этого сайта, по сути, устанавливая штамп подтверждения на том факте, что публичный ключ сайта действительно принадлежит ему и ему можно доверять.

В ваш браузер уже изначально предзагружен список аккредитованных CA. Если сервер возвращает сертификат, не подписанный аккредитованным CA, то появится большое красное предупреждение. В противном случае, каждый мог бы подписывать фиктивные сертификаты.

Так что даже если хакер взял открытый ключ своего сервера и сгенерировал цифровой сертификат, подтверждающий что этот публичный ключ, ассоциирован с сайтом facebook.com, браузер не поверит в это, поскольку сертификат не подписан аккредитованным CA.

Прочие вещи которые нужно знать о сертификатах

Расширенная валидация

В дополнение к обычным X.509 сертификатам, существуют Extended validation сертификаты, обеспечивающие более высокий уровень доверия. Выдавая такой сертификат, CA совершает еще больше проверок в отношении лица, получающего сертификат (обычно используя паспортные данные или счета).

При получение такого сертификата, браузер отображает в адресной строке зеленую плашку, в дополнение к обычной иконке с замочком.

Обслуживание множества веб-сайтов на одном сервере

Поскольку обмен данными по протоколу TLS происходит еще до начала HTTP соединения, могут возникать проблемы в случае, если несколько веб-сайтов расположены на одном и том же веб-сервере, по тому же IP-адресу. Роутинг виртуальных хостов осуществляется веб-сервером, но TLS-соединение возникает еще раньше. Единый сертификат на весь сервер будет использоваться при запросе к любому сайту, расположенному на сервере, что может вызвать проблемы на серверах с множеством хостов.

Если вы пользуетесь услугами веб-хостинга, то скорее всего вам потребуется приобрести выделенный IP-адрес, для того чтобы вы могли использовать у себя HTTPS. В противном случае вам придется постоянно получать новые сертификаты (и верифицировать их) при каждом обновлении сайта.

По этой теме много данных есть в википедии, есть курс на Coursera. Отдельное спасибо ребятам из чата на security.stackexchange.com, которые отвечали на мои вопросы сегодня утром.

1)Спасибо хабраюзеру wowkin за отличную ссылку по теме (видео переведено и озвученно хабраюзером freetonik):

2) По результатам развернувшейся в коменатариях дискуссии (спасибо за участие хабраюзерам a5b, Foggy4 и Allen) дополняю основную статью следующей информацией:

По данным netcraft на базе свежего SSL survey (2.4 млн SSL сайтов, июнь 2013), большинство SSL соединений не используют Perfect forward secrecy алгоритмы: news.netcraft.com/archives/2013/06/25/ssl-intercepted-today-decrypted-tomorrow.html

Особенно ситуация плоха в случае с IE (даже 10 версии), который поддерживает Диффи-Хеллмана только на эллиптических кривых (RSA и ECDSA сертификаты), либо классический Диффи-Хеллман с более редкими сертификатами DSS (DSA).

По подсчетам netcraft 99,7 % соединений с IE и по 66% — с Chrome, Opera и Firefox не будут использовать Диффи-Хеллмана.

На Hacker News в обсуждении это тоже заметили.

Also (and I made the same mistake in my talk. ), yes, explaining DH is important, but now it kind of sounds like in TLS both sides figure out the master secret using DH (and, in your talk, specifically, regular DH, not EC-based DH), when in reality that depends on the ciphersuite, and the vast majority of TLS connections don’t work that way. From what I understand to be most TLS configurations in the wild, the pre-master secret is encrypted using the server’s public key. (RFC 5246: 7.4.7.1, 8.1.1)

Что означает значок замка и буквы https в начале сайта?

Зеленый замок означает, что сайту был выдан сертификат и для него была сгенерирована пара криптографических ключей. Такие сайты шифруют информацию, передаваемую между вами и сайтом. В этом случае URL-адреса страниц начинаются с HTTPS, а последняя буква «S» означает «Безопасный».

Что означает замок и https?

Символ блокировки и соответствующий URL-адрес, содержащий «https», просто означают, что соединение между вашим веб-браузером и сервером веб-сайта зашифровано.

Что означает символ замка на сайте?

Символ замка означает, что посещаемая вами веб-страница безопасна. Для дополнительного спокойствия убедитесь, что веб-адрес, отображаемый на панели Интернета, начинается с «https: //», поскольку это подтверждает, что вы находитесь на защищенной веб-странице.

Означает ли замок, что веб-сайт безопасен?

Во многих веб-браузерах, таких как Google Chrome, Firefox и Safari, вы увидите замок рядом с определенными веб-сайтами, рядом с адресной строкой. … Это потому, что замок браузера на самом деле не означает, что веб-сайт безопасен. Вместо этого это означает, что данные, передаваемые между вами и сайтом, зашифрованы.

Означает ли https безопасно?

Ответ однозначный: нет. Сертификат HTTPS или SSL сам по себе не является гарантией того, что веб-сайт безопасен и ему можно доверять. … Тот факт, что веб-сайт имеет сертификат или запускается с HTTPS, не гарантирует его 100% безопасность и отсутствие вредоносного кода. Это просто означает, что сайт, вероятно, безопасен.

Что такое значок замка?

Обычно значок находится рядом с адресной строкой. На приведенных ниже снимках экрана сравниваются значки висячих замков для браузера Google Chrome для ПК и Android и мобильного браузера Apple Safari для iOS. В некоторых браузерах значок замка меняет цвет, указывая на наличие (или отсутствие) сертификата SSL / TLS.

Что символизирует замок?

В Америке принято считать, что замки не пускают людей. Берегите себя и свои вещи. Но в других культурах гравированные замки используются как символ брака, объединяющего двух людей; другая культура может проткнуть их кожу и запереть через нее замок как символ своей религиозной преданности.

Как разблокировать сайт?

Вы можете разблокировать веб-страницы с помощью прокси-сайта. Часто веб-страницы блокируются за пределами сети из-за отображаемого контента, пропускной способности или объема получаемого трафика.

Что означает машина с замком?

Символ замка и автомобиля, а также сигнальная лампа, которые вы видите, говорят о том, что сработала противоугонная система. … Если противоугонная система не дает автомобилю завести машину, это может быть причиной проблем с запуском. Первое, что вам следует сделать, это попытаться отключить систему безопасности.

Что делать, если на веб-сайте нет замка?

Можно ли получить вредоносное ПО с веб-сайта?

Да, вполне возможно заразиться, просто посетив веб-сайт. Чаще всего с помощью так называемых «наборов эксплойтов». Прямо сейчас EK используются для доставки множества опасных вредоносных программ (таких как банковские трояны и криптовалюта) на компьютеры по всему миру. Так что использование стандартных антивирусов и вредоносных программ не поможет.

Как узнать, небезопасен ли сайт?

Вот наиболее распространенные признаки наличия опасного веб-сайта и некоторые способы защитить себя:

Можно ли взломать https-сайт?

HTTPS — это механизм защиты информации при передаче. Это гарантирует, что информация, передаваемая между браузером и веб-сервером, защищена от так называемой атаки Man In The Middle (MITM). … HTTPS не мешает злоумышленникам взломать веб-сайт, веб-сервер или сеть.

Что это значит, если сайт начинается с https?

Если вы видите https, сеанс между веб-сервером и браузером на мобильном устройстве, который вы используете, зашифрован. … Безопасный протокол передачи гипертекста (https) — это комбинация протокола передачи гипертекста (HTTP) с протоколом Secure Socket Layer (SSL) / Transport Layer Security (TLS).

Почему https небезопасен?

Хотя большинство веб-сайтов уже перешли на HTTPS, HTTPS-сайты все еще можно пометить как небезопасные. Это может произойти двумя основными способами: вызовы незащищенных сторонних ресурсов, таких как изображения, Javascript и CSS. SSL-сертификаты с истекшим сроком действия, отсутствующие или недействительные.