Что означает аббревиатура edr

Что означает аббревиатура edr

Смотреть что такое «EDR» в других словарях:

EDR — may refer to: *Election Day Registration, also known as same day voter registration * Event Data Recorder, a device installed in automobiles, trucks, planes, locomotives, or ships to record crash data * EDR Desalination, an electrodialysis… … Wikipedia

EDR — Effective Date of Registration the date from which a person is registered for VAT and must account for tax. HM Customs & Revenue Glossary See European Depository Receipt Euroclear Clearing and Settlement glossary Euro Depositary Receipt (EDR) As… … Financial and business terms

EDR — Die Abkürzung EDR steht für: Electrodermal Response; siehe Elektrodermale Aktivität Ems Dollart Region, ein deutsch niederländischer Zweckverband Enhanced Data Rate, ein aktueller Bluetooth Standard European Drawer Rack, ein Forschungsmodul für… … Deutsch Wikipedia

EDR — early diastolic relaxation; effective direct radiation; electrodermal response; electronic death reporting; endothelium dependent relaxation; equianalgesic dose ratio * * * EDR abbr electrodermal response * * * effective direct radiation;… … Medical dictionary

EDR — (sq ft) an abbreviation for Equivalent Direct Radiation, a unit used in the design of hot water heating systems. The measurement is traditionally stated in square feet, representing the area of the radiator surface, but it is actually… … Dictionary of units of measurement

EDR — Event Data Recorder (Computing » Drivers) * Entity Relationship Diagram (Computing » Databases) * European Depository Receipt (Business » General) * Execute Destructive Read (Computing » Assembly) * Edward River, Queensland, Australia (Regional » … Abbreviations dictionary

EDR — • Electrodermal Reaction ( > IEEE Standard Dictionary ) • Equivalent Direct Radiation ( > IEEE Standard Dictionary ) • Engineering Design Review NASA • External Developer Release (Sun) … Acronyms

édr- — see ǽdr … Old to modern English dictionary

EDR — [1] Electrodermal Reaction ( > IEEE Standard Dictionary ) [2] Equivalent Direct Radiation ( > IEEE Standard Dictionary ) [3] Engineering Design Review ( > NASA Acronym List ) [4] External Developer Release (Sun) … Acronyms von A bis Z

EDR — Electronic Document Report Contributor: LaRC … NASA Acronyms

EDR — Energy Development Report … Energy terms

EDR: откуда взялся и почему это очередной виток защиты от хакеров

Компьютеры всегда были полем боя. Вечная битва взлома и защиты началась с появления первого массового ПК и будет продолжаться пока существует человечество. Первые хакеры были исследователями, они искали способы оптимизировать вычисления, найти более эффективные режимы работы, выжать максимум из скудных возможностей компьютеров. Тогда еще не было термина “хакер”, людей, которые занимались “взломом”, сейчас бы назвали системными программистами и программистами микроконтроллеров, до сих пор бьющихся за каждый лишний байт и пишущих на низком уровне.

Сложно сказать, когда развлечение стало злонамеренным, а потом корыстным. Первоначально, порча данных или железа не приводила к выгоде, потому написание вирусов — был удел одиночек, любителей в хорошем смысле слова, людей не ищущих выгоды.

Предпосылки возникновения EDR

Очень долго, компьютерные вирусы были чрезвычайно специфическими программами. Им приходилось выживать в очень стесненных условиях слабых компьютеров с ограниченными ресурсами, авторы вирусов были гуру Ассемблера, досконально знали все тонкости работы компьютеров на низком уровне. Но компьютеры становились мощнее, их связала сеть и все это запахло большими деньгами. Взлом был поставлен на поток, теперь это серьезный и крупный бизнес, уязвимости продают за огромные деньги, основной трафик компьютерных сетей — DDoS. Таким же крупным бизнесом стала и защита от атак. Прошли те времена, когда антивирусные программы покупались на дискетах и защищали только один компьютер. Даже сами понятия “вирус” и “антивирус” уже устаревают, целью атак становятся целые организации, а занимаются этим уже не одиночки-энтузиасты.

Но атакующие программы довольно долго оставались все такими же специфическими, их можно было распознать по характерным сигнатурам, особенностям поведения и вектору атаки. Антивирусы работающие по древним “досовским” принципам были довольно эффективны, эвристический анализ позволяет быстро находить шифрующиеся и полиморфные вирусы. Специалисты по безопасности разрабатывали новые методы защиты, основанные на комплексном анализе разных признаков злонамеренной деятельности, таких как: нетипичный сетевой трафик, подозрительная активность аккаунтов пользователей, присутствие на компьютерах подозрительных программ и тп. Системы SIEM (Security Information and Event Management) выявляют зараженные компьютеры благодаря анализу логов корпоративной сети. А локальные системы EPP (Endpoint Protection Platform) следят за порядком на рабочем месте сотрудника по принципу классического антивируса и фаервола.

Казалось бы, все под контролем, но проблема пришла с другой стороны.

Кевин в молодые годы, фото из полицейского участка

Со времен знаменитого Кевина Митника — классическая социальная инженерия не только успешно применяется до сих пор, но и развивается в ногу со временем. Уже не надо самому обзванивать все номера принадлежащие фирме, чтобы найти беспечного сотрудника, который согласится открыть дверь или ввести необходимую взломщику команду. Простейший скрипт разошлет десятки тысяч поддельных писем, бот будет стучаться в мессенджеры и соцсети, а фишинговые сайты соберут богатый урожай паролей. У такой атаки нет особых сигнатур, ее нельзя отследить по логам сетевого экрана. Узкоспециализированная программа, написанная под конкретные меры безопасности, заранее выбранной компании, тоже будет пропущена антивирусом без поднятия тревоги.

Сравнительно недавно, в 2013 году, компанией Symantec была расследована деятельность одной хакерской группировки под названием Thrip. Их действия были очень успешны именно потому, что они практически не использовали традиционный “хакерский софт”, оставляющий привычные следы и хорошо известный современным системам безопасности. Для проникновения в организацию такие хакеры используют социальную инженерию. Чтобы получить привилегии администратора, однократно модифицируют обычную утилиту, не засвечивая одну и ту же сигнатуру при разных взломах. Более того, подобные программы или скрипты используются очень кратковременно и потом сами себя удаляют, не оставляя следов, или хуже того — существуют только в оперативной памяти, никогда не записывая свой код в файлы, храня данные в реестре, а для работы вызывая стандартные powershell.exe или wmic.exe, не поднимающих тревогу у обычных антивирусов. После проникновения в систему используются самые обычные служебные утилиты, которые разрешены политиками безопасности. Например Thrip применяли для проникновения модифицированную пентестерскую программу Mimikatz, “предназначенную для изучения языка C и экспериментов над защитой Windows”, а потом, для удаленного управления взломанными компьютерами, использовали утилиту PsExec фирмы Microsoft из пакета PsTools и другую совершенно легальную программу — LogMeIn. Чтобы своровать данные они использовали не хитрые шпионские программы, а самый обычный FTP-клиент WinSCP.

Подобная активность практически незаметна для средств типа SIEM и EPP.

Принципы работы EDR

В том же 2013 году, Антон Чувакин (русский специалист по компьютерной безопасности, окончивший ФизФак МГУ, работающий за границей), предложил выделить новую категорию инструментов для предотвращения хакерских атак и назвал их ETDR (Endpoint Threat Detection & Response), позднее общепринятой стала аббревиатура EDR. Под конечной точкой подразумеваются сервер, десктопная рабочая станция, ноутбук и смартфон.

Антон Чувакин

Чем же отличаются EDR от других, более традиционных методов защиты?

Главное отличие EDR от SIEM — это работа с локальными данными и логирование событий происходящих на конкретном компьютере. SIEM следит за глобальным сетевым трафиком в организации, заставить эту систему собирать данные с каждого отдельного компьютера очень накладно и потребует слишком больших мощностей.

По сути, это логическое развитие привычных антивирусов и систем EPP, следящих за подозрительной активностью трафика и занимающихся поиском известных вредоносных программ. Но если антивирусы отлавливают вредоносный софт в момент его запуска, инструменты EDR работают глубже.

Любая система EDR состоит из нескольких типичных модулей, взаимодействие которых можно разобрать на примере EDR фирмы Comodo Cybersecurity, которая выложила исходный код Open EDR в общий доступ:

Гибкие настройки позволяют отфильтровать ложные тревоги и отрегулировать систему для конкретной специфики сети в организации, а ядро системы закапывается на очень глубокий уровень, используя для этого “хакерские технологии”, такие как Rootkit.

Помимо сигнатурного и эвристического анализа, EDR непрерывно сканирует систему на предмет IoC (Indicator of Compromise — Индикатор компрометации) и IoA (Indicators of Attack — Индикатор атаки), выслеживая определенные признаки, которые могут говорить о попытке вторжения: фишинговые письма, обращение на подозрительные IP-адреса, отслеживание хешей вредоносных файлов, значения реестра и тп.

Кажется, что все это не очень сильно отличается от обычного антивируса и фаервола? Не совсем.

Искусственный интеллект стоит на страже

Некоммерческая организация MITRE Corp накопила большой массив данных из логов сканирования корпоративных сетей и конечных точек, собранных во время проникновения злоумышленников в системы, а также пентестинга и собственных исследований, систематизировав их и вычленив основные тактики атак. Первый вариант базы был представлен в 2013 году, с каждым годом она расширялась и дополнялась.

Термином Threat Intelligence (Анализ угроз) называется анализ данных получаемых EDR при сканировании, когда они сопоставляются с известными тактиками злоумышленников. При получении положительной корреляции с паттернами MITRE ATT&CK, система поднимет тревогу, а при необходимости может инкапсулировать угрозу в “песочницу” и отключить подозрительные машины от компьютерной сети. При этом, сбор очень подробных и систематизированных логов, позволяет инженерам-безопасникам быстро найти брешь при обнаружении факта проникновения злоумышленников в систему и дальнейшего расследования инцидента.

Недавно британская компания Micro Focus International представила отчет по текущим трендам информационной безопасности. Опрос из 15 пунктов был разослан нескольким сотням специалистам из разных стран. Выяснилось, что 90% пользуются базой MITRE ATT&CK и 93% применяют технологии AI и ML.

Анализ данных с помощью ИИ позволяет перейти на новый уровень, от Threat Intelligence, к Threat Hunting. Специалисты по безопасности моделируют разнообразные атаки на инфраструктуру своей компании, заранее определяют слабые места и принимают меры для их укрепления.

Еще один вектор для приложения ИИ в безопасности — анализ поведения сотрудников.

Составляется карта обычной активности в учетной записи работника, согласно которой, его трафик и запущенные программы более-менее одинаковые день ото дня. И если вдруг выясняется, что он залогинился глубокой ночью, запускает нетипичный для него софт и пытается обратиться к неизвестному адресу в инете — система поднимет тревогу и может заблокировать аккаунт.

Будущее рядом

Канадский научный фантаст Питер Уоттс в своей мрачной трилогии Рифтеры, действие которой происходит в ближайшем будущем, описывает некий “зельц” — умный гель, состоящий из нервных клеток коры головного мозга, культивированных на искусственном субстрате. Ученые научились образовывать в нем связи наподобие тех, что есть в человеческом мозгу, и создавать на его основе высокопроизводительные биокомпьютеры, превосходящие по мощности компьютерные нейросети. С особенностями “мышления” подобных устройств связана главная интрига трилогии, но я расскажу только об одной области их применения.

В будущем, компьютерные вирусы и сетевые атаки настолько забили все информационные каналы, что интернет, в нашем современном понимании, перестал существовать. Тогда, в качестве антивирусов, приспособили “умные гели”, которых нельзя было обмануть простым шифрованием и полиморфизмом, они на лету отслеживали паттерны взлома и моментально его пресекали. Эта мера полностью очистила компьютерные сети от подобных угроз.

Кто знает. Может базы данных подобные той, что собирает MITRE и машинное обучение, очистят инет от вирусов быстрее, чем предполагал Питер Уоттс? Хотя, ведь киберпреступники тоже могут пользоваться технологиями ИИ. Более того, есть свидетельства, что они их уже освоили…

Endpoint Detection & Response (EDR)

Endpoint Detection & Response (EDR) — класс решений для обнаружения и изучения вредоносной активности на конечных точках: подключенных к сети рабочих станциях, серверах, устройствах Интернета вещей и так далее. В отличие от антивирусов, задача которых — бороться с типовыми и массовыми угрозами, EDR-решения ориентированы на выявление целевых атак и сложных угроз. При этом EDR-решения не могут полностью заменить антивирусы (EPP), поскольку эти две технологии решают разные задачи.

Архитектура EDR-решений

В общем случае система класса Endpoint Detection & Response состоит из агентов, устанавливаемых на конечные точки, и серверной части. Агент ведет мониторинг запущенных процессов, действий пользователя и сетевых коммуникаций и передает информацию на локальный сервер или в облако.

Серверный компонент анализирует полученные данные при помощи технологий машинного обучения, сопоставляет их с базами индикаторов компрометации (IoC) и другой доступной информацией о сложных угрозах. Если EDR-система обнаруживает событие с признаками киберинцидента, она оповещает об этом сотрудников службы безопасности.

Возможности EDR-продуктов

Большинство современных EDR-решений могут:

Продукты типа Endpoint Detection & Response позволяют ИБ-специалистам выполнять проактивный поиск угроз (Threat Hunting), анализируя нетипичное поведение и подозрительную активность.

Публикации на схожие темы

Простая защита от сложных атак

Защита под ключ как сервис

Стратегия защиты для крупного бизнеса

Обход обнаружения в CLR: пример атаки и способы ее выявления

Лето 2021: Friday Night Funkin’, Måneskin и поп-ит

Дети в интернете 2021: творчество без границ

Почему информационной безопасности нужен EDR? Улучшение защиты EPP

Зачем вам нужен в вашем EDR защитном стеке?

Закрыть бреши в системе безопасности.

Защита конечных точек необходима для обеспечения соответствия нормативным требованиям, защиты от вредоносных программ и коммерческих угроз. Этого недостаточно для защиты от изощренных или целенаправленных атак. Если под угрозой находится значительная интеллектуальная собственность, PII/PHI, клиентские или финансовые данные, то необходимо EDR.

Недостаточная защита от продвинутых угроз.

Одна защита конечных точек обеспечивает недостаточную безопасность от современных угроз. Сложные атаки часто начинаются с обычных индикаторов активности – открытия документа, установления удаленного соединения, загрузки ресурса из Интернета. Лишь позже проявляется подозрительное или вредоносное поведение.

Отсутствие возможности сортировки сигналов тревоги и реагирования на них.

Endpoint Protection генерирует предупреждения, но не видит каждый элемент атаки. EPP удаляет идентифицированные вредоносные файлы. Но вам может потребоваться расследование угроз для корректирующих мер.

Медленная реакция на нарушения после обнаружения.

EPP обнаруживает ранние признаки атаки и не проводит подробную оценку угрозы, поэтому не видит разницы между «злонамеренными» и «доброкачественными» действиями. Пользователь может заметить неправильное поведение компьютера, сетевой инженер может увидеть необычные закономерности в трафике или скачки данных, но никаких подробностей о причинах EPP не предоставит.

Неспособность определить первопричины и предотвратить повторные атаки.

EPP что-то заблокировало. Можете ли вы быть уверены, что вся атака была предотвращена или только один ее аспект? Другая часть атаки могла уклониться от обнаружения. Где точка входа? Как перекрыть путь, чтобы угроза не повторилась? Ответов от EPP не будет.

Отсутствие наглядности в отношении TTPs/IOCs, используемых в рамках всей организации.

Было ли это одноразовое событие или стало системным для многих машин предприятия? Это первая атака или такое уже случалось? Продолжается ли атака на другие машины? Можете ли вы взять один индикатор атаки и искать его по всей системе? EPP с этим не поможет.

Никаких рекомендаций по проактивному улучшению положения в области безопасности.

Как вы можете улучшить свое положение в области безопасности и укрепить свою защиту от будущих вторжений? Чтобы определить неправильные настройки операционной системы, уязвимости приложений и поведенческие факторы, вам нужно будет обращаться к другим инструментам. С EDR вы отследите прогресс и улучшите защиту компании.

Поиск и корреляция IOC / IOA.

Какие сигналы искать, чтобы узнать, была ли машина атакована или заражена? Команды InfoSec могут запросить индивидуальные Индикаторы атаки (IOA) и Индикаторы компрометации (IOC) по всей организации для поиска скомпрометированных машин, которые могут не создавать внешних признаков взлома как для своих пользователей, так и для администраторов безопасности.

Полная визуализация атаки с анализом корневой причины.

Пошаговая последовательность событий от начального вектора почтовой атаки до заражения первого клиента, эскалации привилегий, обнаружения, бокового движения, сбора данных, эксфильтрации.

Предотвращение повторения нападений.

Изучите пути, по которым проходили успешные (и частично успешные) атаки. Выделите способы закрытия этих точек входа и доступа для повторяющихся атак такого же или похожего характера в будущем.

Интеллектуальная сортировка и снижение операционной нагрузки.

EDR помогает командам InfoSec быстро выявлять и расставлять приоритеты инцидентов для целенаправленного внимания и устранения. Часто с одним щелчком мыши для уничтожения подозрительных процессов, вредоносных файлов в карантине, доменов злоумышленников в черных списках и т. д.

Помогает закрыть пробелы в навыках кибербезопасности.

EDR помогает организациям в устранении пробелов в навыках кибербезопасности с помощью простых, встроенных процессов для реагирования на угрозы безопасности, прекращения атак и устранения нанесенного ущерба. Визуализации угроз фокусируют исследования на понимании сложных обнаружений, выявлении всех причин атак и максимизации способности клиента реагировать на них.

Управление и снижение организационного риска.

Технология EDR от Bitdefender помогает клиентам оценить и свести к минимуму общий организационный риск в области системных ошибок, уязвимостей приложений и человеческих рисков. EDR покажет командам InfoSec, где именно возникают риски, а также поможет расставить приоритеты задач для быстрого снижения рисков.

EDR или SIEM Tools: сравнение

EDR оптимизирован для работы в средних группах специалистов по безопасности. Он занимает «золотую середину» между защитой конечных точек и реализованной системой управления информацией о безопасности и событиями (SIEM).

Инструменты SIEM.

SIEM-системы играют ценную роль на крупных предприятиях, но они дороги и нуждаются в постоянном обслуживании из-за чего плохо подходят для малого и среднего бизнеса.

Как правило, инструменты SIEM фокусируются на конкретных предупреждениях, дискретных событиях или показателях. Они не предназначены для поддержки полноценных инцидентов, атак, вредоносных кампаний или причинно-следственных связей, прогрессий, взаимосвязей между событиями.

Они предоставляют аналитикам возможность делать выводы о данных. Визуализации данных, которые позволяют установить взаимосвязь между инцидентами, должны строиться вручную, что приводит к широкой вариативности результатов в разных командах.

SIEM-системы агрегируют результаты односторонних потоков данных без возврата к исходным системам. Никаких обновлений и прямых действий изнутри инструмента SIEM для выполнения исправления не может быть выполнено.

Новые события просто размещаются поверх старых. Это обеспечивает опытных аналитиков богатой необработанной информацией для поиска, корреляции и составления выводов.

Системы EDR.

Они предназначены для обнаружения инцидентов и реагирования на них. EDR автоматически повышает уровень отдельных предупреждений в комплексные инциденты, показывая причинно-следственные связи на всех этапах атаки.

Затем EDR расследует и устраняет неисправности почти немедленным принятием мер с консоли. Функция предназначена «для каждого»: она упрощает обнаружение и реагирование для средних команд InfoSec, возможно не обладающих высокой квалификацией.

При этом EDR остается инструментом, который предоставит много новой информации для продвинутых команд.

Что будет дальше?

Обнаружение сети и ответные меры (NDR) выводит EDR на новый уровень, используя анализ сетевого трафика, генерируемый традиционными конечными точками, а также устройствами IoT для создания полной картины текущей угрозы.

Кроме того, расширенное обнаружение и реагирование (XDR) автоматически собирает и сопоставляет данные по нескольким средствам контроля безопасности предприятия – электронной почте, конечным устройствам, серверам, «облачным» рабочим нагрузкам и сети.

Таким образом, угрозы могут быть обнаружены быстрее, а аналитики по безопасности могут сократить время на проведение расследований и ускорить реагирование по всем средствам контроля безопасности.

Этот унифицированный комплекс приложений безопасности обеспечивает полный обзор моделей данных и событий в сетях, облаках, конечных точках и приложениях, применяя аналитику и автоматизацию для обнаружения, анализа, поиска и устранения современных угроз по всему предприятию. Именно здесь на очереди – портфель решений безопасности Bitdefender.

Что такое Endpoint Detection and Response (EDR)?

Исследовательская и консалтинговая компания, специализирующаяся на рынках информационных технологий Gartner определяет технологию Endpoint Detection and Response (EDR) как одну из трех основополагающих технологий Security operations center (SOC) (центр мониторинга и оперативного реагирования на инциденты).

EDR — это уже гораздо больше, чем просто передовая защита рабочих станций и серверов от сложных угроз. На протяжении долгого времени рабочие места остаются ключевой целью злоумышленников и самыми распространёнными точками входа в инфраструктуру организаций, что требует должного внимания и соответствующей защиты. Исходя из этого EDR стремительно становится движущей силой повышения уровня зрелости и эффективности современных SOC.

Давайте разберемся почему?

EDR как инструмент для обнаружения сложных угроз

Стоит понимать что сложные угрозы как правило это ряд целенаправленных мероприятий направленных на проникновение в структуру организации и они не ограничиваются только запуском вредоносного исполняемого файла (который может быть обнаружен антивирусом методом сравнения с базой сигнатур) а могут включать атаки с использованием неизвестного вредоносного кода, скомпрометированных учетных записей, без файловых методов, легитимных приложений и действий, не несущих под собой ничего подозрительного например криптожекинг и т.д.

В таких случаях EDR может включать, различные технологии обнаружения, работающие в автоматическом, полуавтоматическом режиме, и встроенные инструменты, например:

— движок поведенческого анализа

— поиск индикаторов компрометации (IoC)

— Анализ индикаторов атак IoA

— сопоставление с техниками MITRE ATT&CK

— взаимодействие с Threat Intelligence

— проактивный поиска угроз (Threat Hunting)

EDR позволяет составлять сложные запросы на поиск подозрительных активностей, вредоносных действий с учетом особенностей защищаемой инфраструктуры но все же стоит помнить что EDR является одним из трех основополагающих систем SOC другие две технологи Security information and event management (SIEM)и Network Traffic Analysis (NTA))

Другими словами данные с EDR о событиях на хостах являются значимым дополнением к информации, генерируемой другими элементами безопасности, которые сопоставляются SIEM системой в центре мониторинга и оперативного реагирования на инциденты. EDR обеспечивает быстрый доступ к уже обогащённым дополнительным контекстом данным c инфраструктуры конечных точек, что позволяет, с одной стороны, быстро идентифицировать ложные срабатывания, с другой, использовать эти данные, как уже обработанный материал при расследовании сложносоставных атак, то есть EDR предоставляет релевантные логи для корреляции с событиями от иных источников, тем самым повышает качество глобальных расследований в SOC.

EDR обеспечивает полностью автоматизированный рабочий процесс управления инцидентами, от обнаружения угроз, до анализа и реагирования. Это позволяет SOC выполнять более эффективно ежедневные задачи, не тратя времени на ручную работу, тем самым снижая затраты на анализ ненужных журналов.

Злоумышленники после проникновения зачастую уничтожают свои следы, но EDR записывает каждое действие атакующих. Вся цепочка событий фиксируется сохраняется для дальнейшего использования. При срабатывании предупреждения любого характера, EDR предоставляет удобный инструментарий, с помощью которого аналитики SOC могут оперативно запрашивать информацию для проверки угроз, устранения ложных срабатываний, а также делать запросы на повторное сканирование ретроспективных данных для повышения эффективности расследования и реагирования.

Все действия на хостах представляются в интерфейсе в виде дерева событий, тем самым помогая аналитикам видеть всю картину развития атаки.

Централизованное хранение телеметрии, объектов и ранее сформированных вердиктов позволяет аналитикам работать с ретроспективными данными в рамках расследования угроз, в том числе и растянутых во времени атак. EDR сегодня – это один из основных источников ценных данных для современного SOC.

В случае обнаружения инцидента, EDR предоставляет расширенные возможности для принятия мер на разных этапах его расследования, например:

— выполнение произвольных команд на хосте удаление объекта

— сетевая изоляция хостов.

EDR позволяет незамедлительно реагировать на инциденты за счет наглядного представления информации и централизованной постановки задач, что не требует прямого доступа на атакованный хост, и может управляться с централизованной панели управления.

Как итог написанному, использование EDR в рамках SOC позволит организациям:

повысить эффективность процесса обработки сложных инцидентов за счет дополнительной видимости уровня конечных точек, возможности проактивного поиска угроз и наглядного предоставления информации об обнаруженных событиях на хостах;

обогатить SOC предобработанными релевантными данными с рабочих мест и серверов, для сопоставления с логами, предоставляемыми другими источниками для эффективного расследования;

значительно сократить количество часов, затрачиваемых аналитиками на утомительные, но необходимые задачи, связанные со анализом данных с рабочих мест и серверов, а также реагированию на инциденты.

Информационная безопасность

1.2K постов 22.8K подписчиков

Правила сообщества

Обязательно к прочтению для авторов:

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.

Ответ на пост «Бесплатный антивирус Avira Free Antivirus крадет пароли?»

Бывший разработчик Firefox призвал отказаться от антивирусов

(В связи с разгоревшейся дискуссией. Статья не новая, но на Pikabu не нашел.)

Разработчик Firefox и хакер Роберт О’Каллахан временно покинул Mozilla, стал свободен от корпоративных обязательств и теперь волен говорить правду без оговорок. Он призвал пользователей к немедленному удалению сторонних антивирусов со своих компьютеров (Windows Defender лучше оставить).

«Теперь [после ухода из Mozilla] я могу безопасно сказать: разработчики антивирусных программ ужасны; не покупайте антивирусные программы, и удалите уже установленные (кроме Microsoft, если вы под Windows [10]», — заявил Роберт.

Основные правила безопасности: следить за обновлениями операционной системы, устанавливать последние патчи безопасности. Специалист добавил, что если человеку приходится использовать устаревшие системы Windows 7 или, не дай бог, Windows XP, то сторонние антивирусы всё-таки помогут ему быть не в полной дыре — чувствовать, что есть хоть какая-то защита.

Призыв удалить вредные сторонние антивирусы относится, конечно же, в первую очередь к Windows 10. И главным образом он касается платных программ, потому что если вы установили бесполезную вещь бесплатно — это одно, а если вы установили бесполезную вещь за деньги и продолжаете платить — это совсем другое. Тем более что сторонние антивирусы не всегда можно назвать нейтрально бесполезными, ведь они потребляют ресурсы CPU и заряд аккумулятора на мобильных устройствах, так что пользователям приходится ещё отдавать вычислительные ресурсы этим «дойным коровам» рынка информационной безопасности. И самое главное — сторонние антивирусы могут значительно ухудшить безопасность ПК.

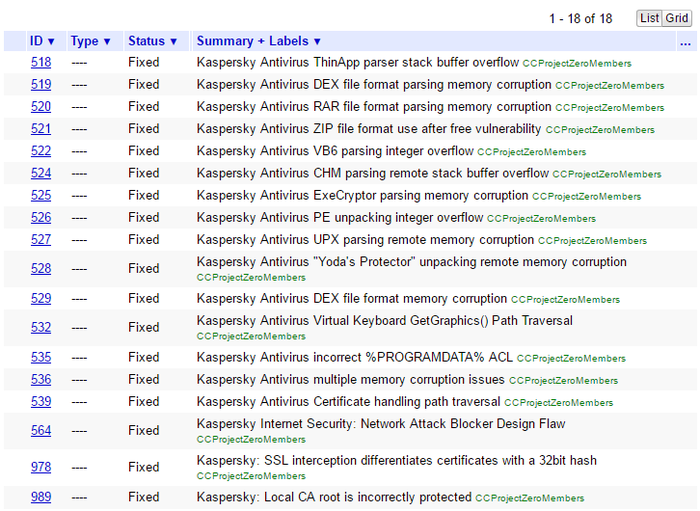

«В лучшем случае есть призрачный шанс, что основной немайкрософтовский антивирус хотя бы немного повысит безопасность. Более вероятно, что они значительно ухудшат безопасность. Например, посмотрите на список уязвимостей в антивирусных продуктах, перечисленный на страницах каталога уязвимостей Google Project Zero».

Пример исправления 0-day уязвимостей в популярном антивирусном продукте, 2015-2016 гг.

В самых известных коммерческих антивирусах — десятки уязвимостей. Речь идёт о тех багах, которые обычно обнаружены сторонними исследователями или уже активно эксплуатируются вредоносным ПО. Разработчики антивирусов стараются закрывать эти баги, но многие пользователи не обновляют антивирус и не устанавливают патчи. К тому же, обновление не поможет, если злоумышленникам известны другие уязвимости, о которых информация пока не просочилась в открытый доступ. А таких багов много, ведь антивирус — очень соблазнительная мишень для хакеров. Антивирус сидит в ОС на нижнем уровне, и взломав его можно получить полный доступ к файловой системе, вплоть до загрузчика ОС.

Наличие серьёзных багов в антивирусах даёт понять две вещи:

Антивирусы открывают злоумышленникам разнообразные векторы для атаки.

Антивирусы пишут не соблюдая стандартные правила безопасности.

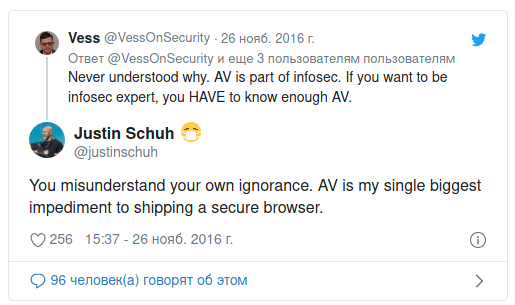

Роберт О’Каллахан — не единственный, кто упрекает антивирусы во вредительской деятельности. С таким же мнением недавно выступил Джастин Шух (Justin Schuh), один из программистов проекта Google Chrome. В длинном треде обсуждения темы антивирусов и безопасности он сказал такую фразу, чтобы наиболее понятно объяснить оппоненту свою точку зрения: «Антивирус — это единственное самое большое препятствие, которое мешает выпуску безопасного браузера».

Шух пояснил, что антивирусы «отравляют программную экосистему», потому что их инвазивный и плохо написанный код осложняет браузерам и другим программам возможность обеспечить собственную безопасность. О’Каллахан напоминает, что когда в Firefox впервые внедряли поддержку механизма защиты памяти ASLR в Firefox под Windows, антивирусные программы постоянно ломали эту защиту, внедряя в программные процессы свои DLL без защиты ASLR.

Несколько раз антивирусы блокировали обновления Firefox, не давая установить последние важные обновления безопасности. Разработчикам приходится тратить много времени на обход антивирусов. А ведь это время можно было уделить другим вопросам безопасности.

«Самое большое коварство заключается в том, что разработчикам программ трудно говорить вслух об этих проблемах, потому что они нуждаются в содействии со стороны антивирусных вендоров, — говорит О’Каллахан. — Может быть, за исключением Google, в последнее время. Пользователей ввели в заблуждение, что антивирус обеспечивает безопасность, и никто не хочет, чтобы производители антивирусов плохо высказывались о вашем браузере. Антивирусы стоят повсеместно, и если он ломает ваш браузер, то вам нужно их содействие для исправления ситуации». Разработчики браузеров не могут прямо и официально сказать пользователям отключить антивирус, потому что если вдруг случится что-нибудь плохое, что антивирус потенциально мог бы предотвратить, то все шишки достанутся им.

«Когда браузер крашится при загрузке из-за вмешательства антивируса — виноват браузер, а не антивирус. Ещё хуже, если они делают вашу программу невероятно медленной и раздутой, пользователи думают, что именно такой медленный и раздутый ваш браузер», — удручающе заключает О’Каллахан, напоминая ситуацию с браузером Firefox, который потреблял огромное количество оперативной памяти после установки антивирусных модулей McAfee.

Антивирус — очевидная брешь в безопасности компьютера не только из-за новых опасных уязвимостей, которая она добавляет в систему. Это уязвимость изначально по своей природе, ведь многие антивирусы устанавливают собственные корневые сертификаты по умолчанию без предупреждений, внедряясь в HTTPS-трафик по принципу MitM. Большинство антивирусов — это в любом случае деградация защиты HTTPS, о чём неоднократно предупреждали специалисты по ИБ.

Хотя сам О’Каллахан предпочитает воздержаться от негативной оценки антивируса Microsoft, но нужно заметить, что именно этот антивирус хуже всех влияет на производительность компьютера (сильнее Windows Defender тормозит систему только антивирус от Trend Micro).